| Аббревиатура | Расшифровка | Значение |

| ATA | Actual Time of Arrival | Фактическое время прибытия транспортного средства |

| ATD | Actual Time of Departure | Фактическое время отплытия (вылета, выезда) |

| AWB | Air Waybill | Авианакладная, сопровождающая груз. Может быть двух видов:

|

| BAF | Bunker Adjustment Factor | Дополнительный топливный сбор. Взимается как часть от суммы фрахта или как фиксированная сумма за 1 TEU. |

| B/L | Bill of Lading | Коносамент, документ, сопровождающий товар. Используется при морских перевозках и мультимодальных перевозках с использованием морского транспорта. Используется при морских перевозках и мультимодальных перевозках с использованием морского транспорта. |

| CAF | Currency Adjustment Factor | Дополнительный сбор, взимается как надбавка или часть от суммы фрахта, зависит от колебаний курса валют. |

| CFS | Container Freight Station | Контейнерный пункт |

| CMR | Convention relative au Contrat de transport international de merchandises par route | Международная товаротранспортная накладная для автомобильных перевозок |

| CNEE | Consignee | Грузополучатель |

| CNOR | Consignor | Грузоотправитель |

| C/O | Certificate of Origin | Сертификат происхождения. Используется для определения страны происхождения (производства) товара. |

| COC | Сarrier’s Оwned Container | Контейнер в собственности перевозчика. Стоимость его использования включена во фрахт. |

| CSC | Carrier security charge | Плата за обеспечение безопасности перевозчика. |

| C.S.C | Container Service Charge | Плата за передачу поставок от причала перевозчику и наоборот. |

| CY | Container Yard | Контейнерный терминал |

| DIM | Dimensions | Размеры груза |

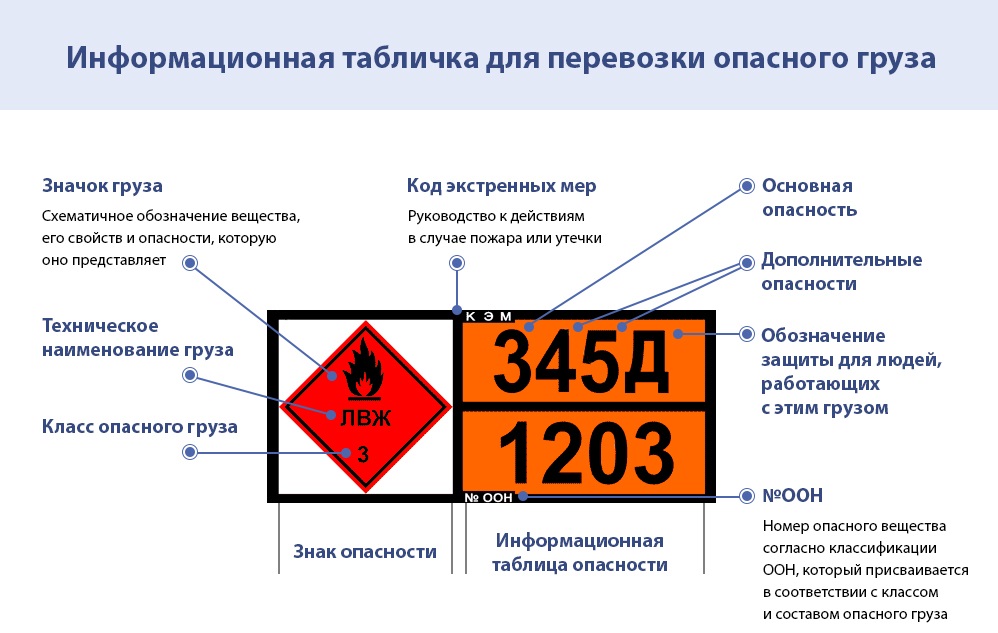

| DGR | Dangerous Goods Regulations | Правила перевозки опасных грузов |

| DOC | Documentation fee | Плата за оформление документов |

| DTHC | Destination terminal handling charges | Погрузо-разгрузочные работы в порту назначения |

| ETA | Estimated Time of Arrival | Ожидаемое время прибытия товара на место назначения |

| ETD | Estimated Time of Departure | |

| EX-1 | Export declaration | Экспортная декларация. Документ, предоставляющий все сведения об экспортируемых товарах. Документ, предоставляющий все сведения об экспортируемых товарах. |

| FCL | Full Container Load | Полная загрузка контейнера |

| FEU | Forty foot equivalent Unit | 40-футовый контейнер |

| FIATA | Federation International des Associations de Transitaires et Assimiles | Международная ассоциация экспедиторов |

| FI/FO | Free in/Free out | Без погрузки/выгрузки товара в порту |

| FIO | Free in and out | Судно не платит за погрузку и выгрузку. |

| FIOS | Free in and out and stowed | Судно не платит за погрузку, выгрузку и укладку товара на борту. |

| FT | Flat Rack | Контейнер-платформа с торцевыми стенками |

| HBL | House B/L | Коносамент, выданный экспедитором (домашний) |

| HQ | High Cube | 40-футовый контейнер High Cube. Обладает большей вместимостью по сравнению с обычным контейнером. |

| IATA | International Air Transport Association | Международная ассоциация воздушного транспорта |

| IG | In Gauge | При доставке груза при помощи спецтехники – размеры груза не превышают размеров платформы. |

| INV | Commercial Invoice | Инвойсный счет – выписывается продавцом, используется для указания ценности товара. |

| L/C | Letter of Credit | Аккредитив. Подписывается в момент заключения контракта. Определяет условия платежа и сроки доставки товара. |

| LCL | Less than Container Load | Консолидированная перевозка – несколько грузов объединяются в одном контейнере. |

| LI/LO | Liner in/out | Погрузка и выгрузка товара за счет линии |

| LO/LO | Lift on/Lift off | Груз поднимается и опускается |

| LT | Local Time | Местное время |

| MBL | Master B/L | Основной коносамент. Выдается морской линией. Выдается морской линией. |

| MV | Mother Vessel | Крупнотоннажное линейное судно |

| N/N | Nоn-negotiable Document | Документ, который не дает права на получение товара. |

| NVOCC | Non Vessel Operating Common Carrier | Брокер, продающий место под загрузку на судах, которыми он не владеет. |

| OBL | Original B/L | Оригинал коносамента |

| OOG | Out of Gauge | При доставке груза при помощи спецтехники – размеры груза превышают размеры платформы. |

| OT | Open Top | Контейнер без жесткой крыши |

| OTHC | Original terminal handling charges | Погрузо-разгрузочные работы в порту отправки |

| ORC | Origin receiving charges | Сборы в Китае |

| PACK | Packing List | Упаковочный лист. Дает представление о месте нахождения товара в грузе. |

| PCS | Port Congestion Surcharge | Сборы, зависящие от загруженности контейнерного терминала. |

| POD | Port of Destination | Порт назначения |

| POL | Port of Loading | Порт отправления |

| PSS | Pick Season Surcharge | Надбавка к фрахту, зависящая от сезонных колебаний спроса на перевозки. |

| RO/RO | Roll-on/Roll-off | Судно, принимающее на борт накатные грузы. |

| SWB | Sea Way Bill | Морская накладная |

| TEU | Twenty foot Equivalent Unit | 20-футовый контейнер |

| THC | Terminal Handling Charge | Портовый сбор за передачу контейнера от причала перевозчику и наоборот. |

| TLC | Three-Letter-Code | Трехзначный код аэропорта |

| T/S | Transshipment | Перегрузка судна |

| T/T | Transit Time | Транзитное время перевозки |

| T-1 | Transit declaration | Транзитная таможенная декларация |

| ULD | Unit Load Device | Контейнеры, паллеты, модули для погрузки багажа на борт самолета. |

| WHS | War Risk Surcharge | Надбавка к фрахту. Учитывает риск гибели судна и потери груза от военных действий. |

Авиационные сокращения

| А/А | Air to Air | Воздух — Воздух |

| AAF | Army Air Field | Военный аэродром |

| AAL | Above Aerodrome Level | Над уровнем аэродрома |

| AAS | Airport Advisory Service | Консультативное обслуживание в аэропорту |

| АВ | Air Base | Авиабаза |

| ABM | Abeam | На траверзе |

| ABN | Aerodrome Beacon | Аэродромный маяк |

| AC | Air Carrier | Авиаперевозчик, авиакомпания |

| АСА | Arctic Control Area | Арктический диспетчерский район |

| ACAS | Airborne Collision Avoidance System = TCAS | Бортовая система предотвращения столкновений |

| ACARS | Airbone Communications Addressing and Reporting System | Бортовая система связи с адресацией и сообщением |

| ACC | Area Control Center | Районный диспетчерский центр |

| ACFT | Aircraft | Воздушное судно |

| ACH | АТС Flight Pian Change Message (IFPS) | Сообщение об изменении плана полета (IFPS) |

| ACN | Aircraft Classification Number | Классификационное число воздушного судна |

| AD | Aerodrome | Аэродром |

| ADA | Advisory Area | Консультативный район |

| ADCS | Advance Customs | Предварительное уведомление о необходимости таможенного обслуживания |

| ADEP | Aerodrome of Departure | Аэродром вылета |

| ADES | Aerodrome of Destination | Аэродром назначения |

| ADF | Automatic Direction Finding | Автоматический радиокомпас |

| ADIZ | Air Defense Identification Zone | Зона опознавания ПВО |

| ADR | Advisory Route | Консультативный маршрут |

| ADS | Automatic Dependent Surveillance | Автоматическое зависимое наблюдение |

| ADV | Advisory Area | Консультативный район |

| AEIS | Aeronautical Enroute Information Service | Обслуживание аэронавигационной информацией на маршруте |

| AER | Approach End Runway | Конец ВПП со стороны подхода |

| AERADIO | Air Radio | Радиостанция (обслуживающая полеты) |

| AERO | Aerodrome | Аэродром |

| AES | Aerodrome Emergency Services | Аэродромная аварийная служба |

| AF Aux | Air Force Auxiliary Field | Вспомогательный аэродром ВВС |

| AFB | Air Force Base | База ВВС |

| AFIL | Flight Plan Filed in the Air | Зафайленый(Переданный) с борта план полета |

| AFIS | Aerodrome Flight information Service | Аэродромная служба полетной информации |

| AFN | American Forces Network | Сеть американских ВВС |

| AFP | АТС Flight Plan Proposal Message (IFPS) | Сообщение о предлагаемом плане полета (IFPS) |

| AFRS | Armed Forces Radio Stations | Радиостанции ВВС |

| AFS | Air Force Station | Станция ВВС |

| AFS | Aeronautical fixed service | Авиационная фиксированная служба |

| AFSS | Automated Flight Service Station | Автоматическая станция полетного обслуживания |

| A/G | Air-to-Ground | «Воздух—Земля» |

| AGL | Above Ground Level | Над уровнем земли |

| AGN1S | Azimuth Guidance Nose-in-Stand | Азимутальное наведение ВС носом на стоянку |

| АН | Alert Height | Высота сигнализации |

| АНР | Army Heliport | Военный вертопорт |

| AIC | Aeronautical Information Circular | Циркуляр аэронавигационной информации |

| AIP | Aeronautical Information Publication | Сборник аэронавигационной информации |

| AiRAC | Aeronautical Information Regulation and Control | Регламентирование и контроль аэронавигационной информации (АНИ) – Система заблаговременного уведомления об изменении АНИ по единой таблице дат вступления в силу |

| AIREP | Air-Report | Донесение. .с борта .с борта |

| AIS | Aeronautical Information Service | Служба аэронавигационной информации |

| ALA | Authorized Landing-Area | Разрешенная посадочная площадь (площадка) |

| ALF | Auxiliary Landing Field | Запасная посадочная площадка |

| ALS | Approach Light System | Система огней подхода |

| ALSF | Appoach Light System with Sequenced Flashing Lights | Система огней подхода с бегущими проблесковыми огнями |

| ALT | Altitude | Высота абсолютная |

| ALTN | Alternate | Запасной (аэродром) |

| AMA | Area Minimum Altitude | Минимальная абсолютная высота района |

| AMSL | Above Mean Sea Level | Над средним уровнем моря |

| AMSS | Aeronautical Mobil-Satellite Service | Авиационная подвижная спутниковая служба |

| ANGB | Air National Guard Base | Авиабаза (ВВС) национальной гвардии |

| AОС | Airport Obstacle Chart | Карта препятствий аэропорта |

| АОЕ | Airport/Aerodrome of Entry | Аэропорт/Аэродром входа |

| AOR | Area of Responsibility | Район ответственности |

| APAPI | Abbreviated Precision Approach Path Indicator | Упрощенный указатель траектории точного захода на посадку |

| АРС | Area Positive Control | Контролируемый район с эшелонированием |

| АРСН | Approach | Подход, заход на посадку |

| АРР | Approach Control | Контроль захода на посадку {диспетчерское обслуживание) |

| APRX | Approximate/ly | Приблизительный/о |

| APT | Airport | Аэропорт |

| ARB | Air Reserve Base | Резервная база ВВС |

| ARFF | Aircraft Rescue and Fire Fighting | Спасание воздушных судов и борьба с пожаром |

| ARINC | Aeronautical Radio Inc. | Объединение «Аэронавигационное радио» |

| ARO | ATS Reporting Office | Пункт сообщений ОВД |

| ARP | Airport Reference Point | Контрольная точка аэропорта |

| ARR | Arrival | Прибытие |

| ARSA | Airport Radar Service Area | Радиолокационное обслуживание в районе аэропорта |

| ARSR | Air Route Surveillance Radar | Маршрутный обзорный радиолокатор |

| ARTC | Air Route Traffic Control | Управление воздушным движением на трассе |

| ARTCC | Air Route Traffic Control Center | Центр управления воздушным движением на трассе |

| ASDA | Accelerate Stop Distance Available | Располагаемая дистанция прерванного взлета |

| ASE | Altimetry System Error | Погрешность системы измерения высоты |

| ASIR | Aviation Safety Incident Report | Отчет об инцидентах авиационной безопасности |

| ASL | Above Sea Level | Над уровнем моря |

| ASM | Air Space Managment System | Организация воздушного пространства |

| ASOS | Automated Surface Observation | Автоматизированная система наземного наблюдения (за погодой) |

| ASR | Airport Surveillance Radar | Обзорный радиолокатор аэропорта |

| АТА | Actual Time of Arrival | Фактическое время прилета |

| АТС | Air Traffic Control | Управление воздушным движением |

| АТСАА | Air Traffic Control Assigned Airspase | Воздушное пространство, контролируемое (службой) УВД |

| АТСС | Air Traffic Control Center | Центр управления воздушным движением |

| АТСТ | Air Traffic Control Tower | Вышка управления воздушным движением |

| ATD | Actual Time of Departure | Фактическое время вылета |

| ATF | Aerodrome Traffic Frequency | Частота аэродромного движения |

| ATFM | Air Traffic Flow Management | Управление потоками воздушного движения |

| ATIS | Automatic Terminal Information Service | Служба автоматической передачи информации в районе аэроузла (аэропорта) |

| ATM | Air Traffic Managment | Организация воздушного движения |

| ATS | Air Traffic Service | Обслуживание воздушного движения |

| AT-VAS1 | Abbreviated Tee Visual Approach Slope Indicator | Сокращенный Т-образный указатель визуальной глиссады захода на посадку |

| ATZ | Aerodrome Traffic Zone | Зона аэродромного движения |

| AUTH | Authorized | Разрешенный, уполномоченный |

| AUW | All-up Weight | Полная полетная масса |

| AUX | Auxiliary | Вспомогательный |

| AVASI | Abbreviated Visual Approach Slope Indicator | Упрощенный указатель визуальной глиссады захода на посадку |

| AVBL | Available | Наличный, имеющийся в распоряжении, действующий |

| AWIB | Aerodrom Weather Information Broadcast | Передача метеоинформации на аэродроме |

| AWOS | Automated Weather Observing System | Автоматизированная система наблюдения за погодой |

| AWY | Airway | Воздушная трасса |

| AZM | Azimuth | Азимут |

| BARO-VNAV | Barometric-Vertical Navigation | Вертикальная навигация по барометрическому высотомеру ВС |

| BC | Back Course | Обратный путевой угол (для ILS обратный курсовой луч) |

| BCM | Back Course Marker | Маркер обратного курсового луча (ILS) |

| BCN | Beacon | Маяк |

| BCST | Broadcast | Радиовещание |

| BDRY | Boundary | Граница |

| BLDG | Building | Здание |

| ВМ | Back Marker | Обратный маркер |

| BRG | Bearing | Пеленг |

| B-RNAV | Basic Area Navigation | Зональная навигация — основной метод |

| BS | Broadcast Station (Commercial) | Радиовещательная станция (коммерческая) |

| BTN | Between | Между |

| АТС IFR | Flight Plan Clearance Delivery Frequency | Частота передачи диспетчерского разрешения на план полета по ППП |

| CADIZ | Canadian Air Defense Identification Zone | Канадская зона опознавания ПВО |

| CALC | Calculator | Калькулятор |

| CARS | Community Aerodrome Radio | Аэродромная радиостанция связи Station |

| CAS | Collision Avoidance System | Система предотвращения столкновения |

| CAT | Category | Категория |

| Ccw | Counterclockwise | Против часовой стрелки |

| CDR | Conditional Route | Условный маршрут |

| CDT | Central Daylight Time | Центральное дневное время (США) |

| CEIL | Ceiling | Потолок, нижняя граница облачности |

| CEU | Central Executive Unit | Центральный исполнительный орган |

| CERAP | Combined Center/Radar Approach Control | Объединенный центр/ Радиолокационное управление заходом на посадку |

| CFL | Cleared Flight Level | Разрешенный эшелон полета |

| CFMU | Central Flow Management Unit | Центральный орган организации потоков |

| CGAS | Coast Guard Air Station | Авиационная станция береговой охраны |

| CGL | Circling Guidance Lights | Вращающиеся огни наведения |

| СН | Channel | Канал, линия связи, полоса частот |

| СН | Critical Height | Критическая высота |

| CL | Runway Centerline Lights | Осевые огни ВПП |

| CMNPS | Canadian Minimum Navigation Performance Specification | Канадские технические требования к минимальным навигационным характеристикам |

| CMV | Converted Met Visibility | |

| CNS | Communication, Navigation and Surveillance | Связь, навигация и наблюдение |

| СО | County | Округ (США), графство (Англия) |

| COMM | Communications | Сообщение, связь |

| COMSND | Commissioned | Введено в эксплуатацию, укомплектовано |

| CONT | Continuous | Непрерывный, сплошной |

| COORD | Coordinates | Координаты |

| СОР | Change Over Point | Точка переключения (частоты) |

| CORR | Corridor | Коридор |

| CP | Command Post | Командный пункт |

| CPDLC | Controller/Pilot data link | Связь «диспетчер/пилот» по линии передачи данных |

| Cpt | Clearance (Pre-Taxi Procedure) | Разрешение (перед выруливанием) |

| CRAM | Conditional Route Availability Message | Сообщение о годности условного маршрута |

| CRP | Compulsory Reporting Point | Пункт обязательного донесения |

| CRS | Course | Направление полета, заданный путевой угол, заданное направление |

| C/S | Call Sign | Позывной |

| CST | Central Standard Time | Центральное стандартное время (США) |

| СТА | Control Area | Диспетчерский район |

| CTAF | Common Traffic Advisory Frequency | Общая консультативная частота обслуживания воздушного движения |

| CTL | Control | Контроль, диспетчерское обслуживание |

| CTR | Control Zone | Диспетчерская зона |

| CVFR | Controlled VFR | Контролируемый полет по ПВП |

| CVSM | Conventional Vertical Separation Minimum | Традиционный минимум вертикального эшелонирования |

| CW | Clockwise | По часовой стрелке |

| CWY | Clearway | Полоса свободная от препятствий |

| D | Day | День |

| DA | Decision Altitude | Абсолютная высота принятия решения |

| DA (Н) | Decision Altitude (Height) | Абсолютная (относительная) высота принятия решения |

| DCT | Direct | Прямо |

| DECMSND | Decommissioned | Снят с эксплуатации |

| DEG | Degree | Градус |

| DER | Departure End of Runway | Взлетный конец ВПП |

| DEWIZ | Distance Early Warning Identification Zone | Зона раннего опознавания ПВО |

| DF | Direction Finder (Finding) | Пеленгатор (пеленгование) |

| DH | Decision Height | Относительная высота принятия решения |

| DIR | Director | «Наведение» (частота связи) |

| DiSPL THRESH | Displaced Threshold | Смещенный порог (ВПП) |

| DIS, DIST | Distance | Расстояние |

| DLY | Daily | Ежедневно |

| DME | Distance-Measuring Equipment | Дальномерное оборудование |

| DOD | Department of Defense | Департамент обороны |

| DOM | Domestic | Внутренний |

| DOP | Dilution of Precision | Снижение точности |

| DR | Dead Reckoning Position | Место, определяемое счислением пути |

| DTK | Desired Track | Заданный путевой угол |

| DTW | Dual Tandem Wheel Landing | Шасси — двойной тандем Gear |

| DVOR | Doppler VOR | Доплеровский VOR |

| DW | Dual Wheel Landing Gear | Шасси — спаренные колеса |

| E | East or Eastern | Восток или восточный |

| EAT | Expected Approach Time | Прёдпологаемое время захода на посадку |

| ЕСАС | European Civil Aviation Conference | Европейская конференция гражданской авиации |

| ECOMS | Jeppesen explanation of Common Minimum Specifications | Объяснения «Джеппсен» по общим характеристикам минимумов |

| EDT | Eastern Daylight Time | Восточное дневное время (США) |

| EDPS | Flight Data Processing System | Система обработки полетных данных |

| EET | Estimated Elapsed Time | Расчетное истекшее время |

| EGPWS | Enhance Ground Proximity Warning System | Система сигнализации об опасности сближения с землей (СРППЗ) с расширенными возможностями |

| EFAS | Enroute Flight Advisory Service | Консультативное обслуживание полета на мар¬шруте |

| EFF | Effective | Вступивший в силу, действующий |

| ELEV | Elevation | Превышение |

| EMERG | Emergency | Авария, аварийная ситуация |

| ENG | Engine | Двигатель |

| ЕОВТ | Estimated off block time | Расчетное время начала движения |

| EST | Eastern Standard Time | Восточное стандартное время (США) |

| ЕТА | Estimated Time of Arrival | Расчетное время прибытия |

| ETD | Estimated Time of Departure | Расчетное время вылета |

| ETE | Estimated Time Enroute | Расчетное время в пути |

| ETOPS | Extended Range Operation with two engine airplanes | Полет увеличенной дальности действия ВС с двумя двигателями |

| EXC | Except | За исключением |

| F | Condenser Discharge Sequential Flashing Lights/Sequenced Flashing Lights | Газоразрядные бегущие проблесковые огни/Бегущие проблесковые огни |

| FAA | Federal Aviation Administration | Федеральная авиационная администрация |

| FAC | Final Approach Course | Направление конечного этапа захода на посадку |

| FAF | Final Approach Fix | Контрольная точка конечного этапа захода на посадку |

| FANS | Future Air Navigation System | Комитет IСАО по будущим навигационным системам |

| FAP | Final Approach Point | Точка конечного этапа захода на посадку |

| FAR | Federal Aviation Regulation | Федеральные авиационные правила (США) |

| FAS | Final Approach Segment | Участок конечного этапа захода на посадку |

| FCP | Final Control Point | Контролируемая точка на последней прямой |

| FDPS | Flight Data Processing System | Система обработки полетных данных |

| FDE | Fault Detection and Exclusion | обнаружение неисправностей и исключение |

| FIC | Flight Information Center | Центр полетной информации |

| FIR | Flight Information Region | Район полетной информации |

| FIS | Flight Information Service | Полетно-информационное обслуживание, Служба полетной информации |

| FL | Flight Level (Altitude) | Эшелон полета (Абсолютная высота) |

| FLAS | Flight Level Allocation Scheme | Схема распределения эшелонов полета |

| FLD | Field | Аэродром (грунтовый) |

| FLG | Flashing | Проблесковый, мигающий |

| FLP | Flight Plan | План полета |

| FLT | Flight | Полет, рейс |

| FM | Fan Marker | Веерный маркер |

| FMCS | Flight Managment Computer Syatem | Компьютерная система управления полетом |

| FMS | Flight Management System | Система управления полетом |

| FPL | Flight Plan (АТС) | План полета (для УВД) |

| FPM | Feet Per Minute | Футов в минуту |

| FPR | Flight Planning Requirement | Требования по планированию полета |

| FREQ | Frequency | Частота |

| FSS | Flight Service Station | Станция полетного обслуживания |

| FT | Feet | Футы |

| FTE | Flight Technical Error | Погрешность, обусловленная техникой пилотирования |

| FTS | Flexible Track System | Система изменяемых треков |

| FUA | Flexible Use of Airspace | Гибкое использование воздушного пространства |

| G | Guards only (radio frequencies) | Только прослушивание (радиочастот) |

| GA | General Aviation | Авиация общего назначения |

| GAL | Gallons | Галлоны |

| GAT | General Air Traffic | Общее воздушное движение |

| GCA | Ground Controlled Approach (radar) | Заход на посадку по командам с земли (по локатору) |

| GDOP | Geometric Dilution of Precision | Геометрическое снижение точности |

| GEO | Geographic or True | Географический или истинный |

| GLONASS | Global Orbiting Navigation Satellite System | Глобальная орбитальная навигационная спутниковая система |

| GLS | GNSS Landing System | Посадочная система глобальной навигационной спутниковой системы |

| GMT | Greenwich Mean Time | Гринвичевское среднее время |

| GND | Ground Control | Управление наземным движением (диспетчер руления) |

| GND | Surface of the Earth (either land or water) | Поверхность земли (суши или воды) |

| GNSS | Global Navigation Satellite System | Глобальная навигационная спутниковая система |

| GP | Glidepath | Глиссада |

| GPS | Global Positioning System | Глобальная система определения местоположения |

| GPWS | Ground Proximity Warning System | Система сигнализации об опасности сближения с землей |

| GRS | Ground Reference Station | Наземная опорная станция |

| GRVD | Grooved | Покрытие с желобками |

| GS | Glide Slope | Глиссада планирования |

| G/S | Ground Speed | Путевая скорость |

| GWT | Gross Weight | Общая масса |

| Н | Non-Directional Radio Beacon ог High Altitude | Ненаправленный радиомаяк или высота в верхнем воздушном пространстве |

| Н24 | 24 Hour Service | Круглосуточная работа |

| НАА | Height Above Airport | Относительная высота над аэро-дромом |

| HAT | Height Above Touchdown | Относительная высота над зоной приземления |

| НС | Critical Height | Критическая высота |

| HDG | Heading | Курс |

| HDOP | Horizontal Dilution of Precision | Снижение точности определения местоположе¬ния по горизонтали |

| HEL | Helicopter | Вертолет |

| HF | High Frequency (3 — 30 MHz) | Высокая частота (3 — 30 МГц) |

| НОТ | Height | Высота относительная |

| HI | High (altitude) | Большая (абсолютная) высота, верхнее воздушное пространство |

| HI | High Intensity (lights) | Высокая интенсивность (огней) |

| HIALS | High Intensity Approach Light System | Система огней подхода высокой интенсивности |

| HIRL | High intensity Runway Edge Lights | Посадочные боковые огни ВПП высокой интенсивности |

| HIWAS | Hazardous inflight Weather Advisory Service | Консультативное оповещение об опасных явлениях погоды в полете |

| HJ | Sunrise to Sunset | От восхода до захода СоЛнца |

| HN | Sunset to Sunrise | От захода до восхода Солнца |

| НО | By Operational Requirements | По эксплуатационным требованиям |

| hPa | Hectopascal (one hectopascal = one millibar) | Гектопаскаль (1 гектопаскаль = 1 миллибару) |

| HR | Hours (period of time) | Часы (период времени) |

| HS | During Hours of Scheduled Operations | В часы полетов по расписанию |

| HSI | Horizontal Situation Indicator | Индикатор горизонтальной обстановки, плановый навигационный прибор |

| HST | High Speed Taxi-way Turn-off | Скоростная РД для сруливания |

| HTZ | Helicopter Traffic Zone | Зона полетов вертолетов |

| HWP | Holding Way Point | Точка зоны ожидания (RNAV) |

| Hz | Hertz (cycles per second) | Герц (периодов в секунду) |

| I | Island | Остров |

| IAC | Instrument Approach Chart | Карта захода на посадку по приборам |

| IAF | Initial Approach Fix | Контрольная точка начального этапа захода на посадку |

| IAP | Instrument Approach Procedure | Процедура (схема) захода на посадку по приборам |

| IAS | Indicated Airspeed | Приборная воздушная скорость |

| IBN | identification Beacon | Опознавательный маяк |

| ICAO | International Civil Aviation Organization | Международная организация гражданской авиации (ИКАО) |

| IDENT | Identification | Опознавание |

| IF | Intermediate Fix | Контрольная точка промежуточного (этапа захода на посадку) |

| IFF | Identification Friend or Foe | Опознавание «свой — чужой» |

| IFR | Instrument Flight Rules | Правила полетов по приборам |

| IGS | Instrument Guidance System | Система наведения по приборам |

| ILS | Instrument Landing System | Система посадки по приборам |

| IM | inner Marker | Ближний (внутренний) маркер/привод |

| IMC | Instrument Meteorological Conditions | Приборные метеорологические условия |

| IMS | Integrity Monitoring System | Система контроля целостности |

| IMTA | Intensive Military Training Area | Район интенсивных военных тренировочных по¬летов |

| INBD | Inbound | (Полет) «на» . .., прибывающий, прилетающий .., прибывающий, прилетающий |

| INDEFLY | Indefinitely | Неопределенно |

| IN or INS | Inches | Дюймы |

| INFO | Information | Информация |

| INOP | Inoperative | Недействующий |

| INP | If Not Possible | Если невозможно |

| INS | Inertial Navigation System | Инерциальная навигационная система |

| INT | Intersection | Пересечение |

| INTL | International | Международный |

| IORRA | Indian Ocean Random RNAV Area | Произвольный район зональной навигации Индийского океана |

| IR | Instrument Restricted Controlled Airspace | Контролируемое воздушное пространство, ограниченное для полетов по ППП |

| IS | islands | Острова |

| ITWS | Integrated Terminal Weather System | Объединенная метеорологическая система аэроузла |

| I/V | Instrument/Visual Controlled Airspace | Контролируемое воздушное пространство для полетов по ППП/ПВП |

| JAA | Joint Aviation Authorities | Объединенная авиационная администрация (стран Западной Европы) |

| JAA AMC | JAA Acceptable Means of Compliance | Приемлемые средства соответствия JAA |

| JAR | Joint Aviation Requirements | Объединенные авиационные требования |

| JBD | James Brake Decelerometer (Canada) | Измеритель коэффициента сцепления по Джеймсу (Канада) |

| JBI | James Brake Index (Canada) | Индекс коэффициента сцепления по Джеймсу (Канада) |

| KGS | Kilograms | Килограммы |

| kHz | Kilohertz | Килогерц |

| KIAS | Knots Indicated Airspeed | Приборная скорость в узлах |

| КМ | Kilometers | Километры |

| KMH | Kilometer(s) per Hour | Км/ч |

| KT | Knots | Узлы |

| KTAS | Knots True Airspeed | Истинная воздушная скорость в узлах |

| L | Locator (Compass) | Привод |

| LAA | Local Airport Advisory | Консультативное обслуживание в местном аэропорту |

| LAAS | Local Area Augmentation System | Система функционального дополнения с ограничейной зоной действия |

| LAHSO | Land and Hold Short Operations | Операции: посадка и кратковременное ожидание |

| LAL | Level Alarm Low – как вариант | |

| LAT | Latitude | Широта |

| LBCM | Locator Back Course Marker | Приводная радиостанция обратного курса (по¬садки) с маркером |

| LAD GNSS | Landing GNSS | Локальная дифференциальная GNSS |

| IBM | Locator Back Marker | Приводная радиостанция обратного маркера |

| LBS | Pounds (Weight) | Фунты (вес) |

| LC | Landing Chart | Карта посадки |

| LCG | Load Classification Group | Классификационная группа нагрузки |

| LCN | Load Classification Number | Классификационное число нагрузки |

| Lctr | Locator (Compass) | Привод |

| LDA | Landing Distance Available | Располагаемая посадочная дистанция |

| LDA | Localizer type Directional Aid | Средство наведения типа курсового маяка |

| LDI | Landing Direction Indicator | Указатель направления посадки |

| LDIN | Lead-in Light System | Система ведущих (посадочных) огней |

| LGTH | Length | Длина |

| LH | Left Hand | Левостороннее (движение) |

| LIM | Locator Inner Marker | Привод внутреннего маркера |

| LLWAS | Low Level Wind Shear Alert System | Система предупреждения о сдвиге ветра на низких высотах |

| LMM | Locator Middle Marker | Привод среднего маркера |

| LNDG | Landing | Приземление, посадка |

| LNAV/VNAV | Lateral Navigation/Vertical Navigation | Навигация по направлению / Навигация по вертикали |

| LO | Locator at Outer Marker Site | Приводная радиостанция, совмещенная с вне¬шним маркером |

| LOC | Localizer (Jeppesen abbreviation) | Курсовой радиомаяк (аббревиатура «Джеппсен») |

| LOG | Locator (ICAO abbreviation, not used by Jeppesen) | Приводная радиостанция (аббревиатура ИКАО не используется «Джеппсен») |

| LOM | Locator Outer Marker | Привод внешнего маркера |

| LONG | Longitude | Долгота |

| LSALT | Lowest Safe Altitude | Наименьшая безопасная абсолютная высота |

| LT | Local Time | Местное время |

| LTS | Lights | Огни |

| LVP | Low Visibility Procedures | Процедуры при низкой видимости |

| М | Meters | Метры |

| МАА | Maximum Authorized Altitude | Максимальная разрешенная абсолютная вы¬сота |

| MAG | Magnetic | Магнитный |

| MALS | Medium Intensity Approach Light System | Система огней подхода средней интенсивности |

| MALSF | Medium Intensity Approach Light System with Sequenced Flashing Lights | Система огней подхода средней интенсивности с бегущими проблесковыми огнями |

| MALSR | Medium Intensity Approach Light System with Runway Alingment Indicator Lights | Система огней подхода средней интенсивности с индикатором огней створа ВПП |

| MAP | Missed Approach Point | Точка ухода на повторный заход |

| MASPS | Minimum Aircraft System Performance Specification | Технические требования к минимальным характеристикам бортовых систем |

| МАХ | Maximum | Максимум, максимальный |

| MB | Millibars | Миллибары |

| МВОН | Minimum Break Off Height | Минимальная относительная высота отключения (автоматики на переход к ручному пилотированию) |

| MBZ | Mandatory Broadcast Zone | Зона обязательной передачи (радиосигнала) |

| МСА | Minimum Crossing Altitude | Минимальная абсолютная высота пересечения |

| MCAF | Marine Corps Air Facility | Аэронавигационное средство морской пехоты |

| MCAS | Marine Corps Air Station | Авиабаза морской пехоты |

| МСОМ | Multicom | Оперативное обслуживание для определенного круга абонентов, используемое с целью обес¬печения необходимой связи при использова¬нии ВПП для уменьшения задержки и увеличе¬ния ее пропускной способности |

| МСТА | Military Controlled Airspace | Воздушное пространство, контролируемое военными |

| MDA | Minimum Descent Altitude | Минимальная абсолютная высота снижения |

| MDA (H) | Minimum Descent Altitude (Height) | Минимальная абсолютная (относительная) высота снижения |

| MDT | Mountain Daylight Time | Горное дневное время (США) |

| MEA | Minimum Enroute Altitude | Минимальная абсолютная высота по маршруту |

| МЕНТ | Minimum Eye Height Over Threshold | Минимальная высота глаза (наблюдателя) над порогом (ВПП) |

| MEML | Memorial | Мемориал, мемориальный |

| МЕТ | Meteorological | Метеорологический |

| MF | Mandatory Frequency | Обязательная частота |

| МНА | Minimum Holding Altitude | Минимальная абсолютная высота ожидания |

| MHz | Megahertz | Мегагерц |

| Ml | Medium Intensity (lights) | Средней интенсивности (огни) |

| MiALS | Medium Intensity Approach Light System | Система огней подхода средней интенсивноети |

| MIL | Military | Военный |

| MIM | Minimum | Минимум, минимальный |

| MIN | Minute | Минута |

| MIRL | Medium Intensity Runway Edge Lights | Посадочные боковые огни ВПП средней интенсивности |

| MKR | Marker Radio Beacon | Маркерный радиомаяк |

| MLS | Microwave Landing System | Микроволновая система посадки |

| MLW | Maximum Certificated Landing Weight | Максимальная сертифицированная посадочная масса |

| MM | Middle Marker | Средний маркер |

| MNPS | Minimum Navigation Performance Specifications | Технические требования к минимальным навигационным характеристикам |

| МОА | Military Operation Area | Район военных операций |

| МОСА | Minimum Obstruction Clearance Altitude | Минимальная абсолютная высота пролета препятствий |

| MOPS | Minimum Operational Performance Specification | Стандарты минимальных эксплуатационных характеристик |

| MORA | Minimum Off-Route Altitude (Grid or Route) | Минимальная абсолютная высота вне маршрута (сеточная или маршрутная) |

| MPS | Meters per Second | Метры в секунду |

| MPW | Maximum Permitted Weigh | Максимальный разрешенный вес |

| MRA | Minimum Reception Altitude | Минимальная абсолютная высота приема (сиг¬нала) |

| MSA | Minimum Safe Altitude | Минимальная безопасная абсолютная высота |

| MGS | Message | (Вывод) сообщение |

| MSL | Mean Sea Level | Средний уровень моря |

| MST | Mountain Standard Time | Горное стандартное время (США) |

| МТА | Military Training Area | Район военных тренировочных полетов |

| MTAF | Mandatory Traffic Advisory Frequency | Предписанная частота для консультативного движения |

| МТСА | Minimum Terrain Clearance Altitude | Минимальная безопасная абсолютная высота над рельефом местности |

| МТМА | Military Terminal Control Area | Военный узловой диспетчерский район |

| MTOW | Maximum Take-off Weight | Максимальная взлетная масса |

| MTWA | Maximum Total Weight Authorized | Максимальная разрешенная общая масса |

| MUN | Municipal | Муниципальный (городской) |

| MVA | Minimum Vectoring Altitude | Минимальная абсолютная высота векторения |

| MVFR | Marginal VFR | ПВП в особых условиях |

| N | Night, North or Norhern | Ночь, север или северный |

| NA | Not Authorized | He разрешено |

| NAAS | Naval Auxiliary Air Station | Военно-морская вспомогательная авиастанция |

| NADC | Naval Air Development Center | Авиационный научно-исследовательский центр ВМС |

| NAEC | Naval Air Engineering Center | Авиационно-технический центр ВМС |

| NAF | Naval Air Facility | Военно-морские авиационные навигационные (радио)средства |

| NALF | Naval Auxiliary Landing Field | Вспомогательное посадочное поле ВМС |

| NAP | Noise Abatement Procedure | Процедура уменьшения шума |

| NAR | North American Routes | Северо-Американские маршруты |

| NAS | Naval Air Station | Авиастанция ВМС |

| NAT | North Atlantic Traffic | Полеты в Северной Атлантике |

| NAT/OTS | North Atlantic Traffic/Organized Track System | Полеты в Северной Атлантике / Система организованных треков |

| NATL | National | Национальный |

| NAV | Navigation | Навигация |

| NAVAID | Navigational Aid | Навигационное средство |

| NCA | Northern Control Area | Северный диспетчерский район |

| NCRP | Non-Compulsory Reporting Point | Пункт необязательного доклада |

| NDB | Non-Directional Beacon / Radio Beacon | Ненаправленный радиомаяк / Радиомаяк |

| NE | Northeast | Северо-восток |

| NM | Nautical Mile(s) | Морская миля(и) |

| No | Number | Число, номер |

| NoPT | No Procedure Turn | Процедура стандартного разворота не требуется |

| NOTAM | Notices to Airmen | Извещения для летчиков |

| NSE | Navigation System Error | Погрешность навигационной системы |

| NW | Northwest | Северо-запад |

| NWC | Naval Weapons Center | Военно-морской центр вооружения |

| О/А | On or About | «На» или «около» |

| ОАС | Oceanic Area Control | Диспетчерское обслуживание в океаническом Районе |

| OAT | Operational air traffic | Оперативное воздушное движение |

| OBS | Omnidirectional Bearing Selected | Заданное (выбранное) направление (пеленг) выхода в пункт маршрута |

| ОСА | Oceanic Control Area | Океанический диспетчерский район |

| ОСА (Н) | Obstacle Clearance Altitude (Height) | Абсолютная (относительная) высота пролета препятствий |

| OCL | Obstruction Clearance Limit | Запас высоты пролета препятствия |

| OCNL | Occasional | Нерегулярный |

| ОСТА | Oceanic Control Area | Океанический диспетчерский район |

| ODALS | Omni-Directional Approach Light System | Система всенаправленных огней подхода |

| ОМ | Outer Marker | Внешний маркер |

| OPS | Operations or Operates | Работы, эксплуатации, полеты или работает, эксплуатирует, выполняет полет |

| O/R | On Request | По запросу |

| О/Т | Other Times | В другое время |

| OTS | Out-of-Service | Неисправен, не работает, обслуживание не предоставляется |

| OTS | Organized Track System | Система организованных треков |

Общий анализ мочи при цистите

Цистит часто встречаемое воспалительное заболевание мочевого пузыря среди взрослого населения, особенно у женщин. Острый цистит может переходить в хроническую форму с периодическими обострениями. Причинами частых обострений цистита у женщин являются короткая, широкая уретра (мочеиспускательный канал) и близость к естественным источникам инфекции – влагалище и анус. Гормональные нарушения у женщины часто приводят к дисбиозу влагалища и росту патогенных бактерий, которые являются провокатором частых обострений воспаления мочевого пузыря. У мужчин симптомы цистита как правило связаны с заболеванием предстательной железы.

Острый цистит может переходить в хроническую форму с периодическими обострениями. Причинами частых обострений цистита у женщин являются короткая, широкая уретра (мочеиспускательный канал) и близость к естественным источникам инфекции – влагалище и анус. Гормональные нарушения у женщины часто приводят к дисбиозу влагалища и росту патогенных бактерий, которые являются провокатором частых обострений воспаления мочевого пузыря. У мужчин симптомы цистита как правило связаны с заболеванием предстательной железы.

Основные симптомы цистита

- частое болезненное мочеиспускание

- боль в паховой области

- ложные позывы к мочеиспусканию

- мутная моча, возможно появление примеси крови

- внезапное начало симптомов

- повышение температуры тела

Какой анализ мочи нужен при цистите

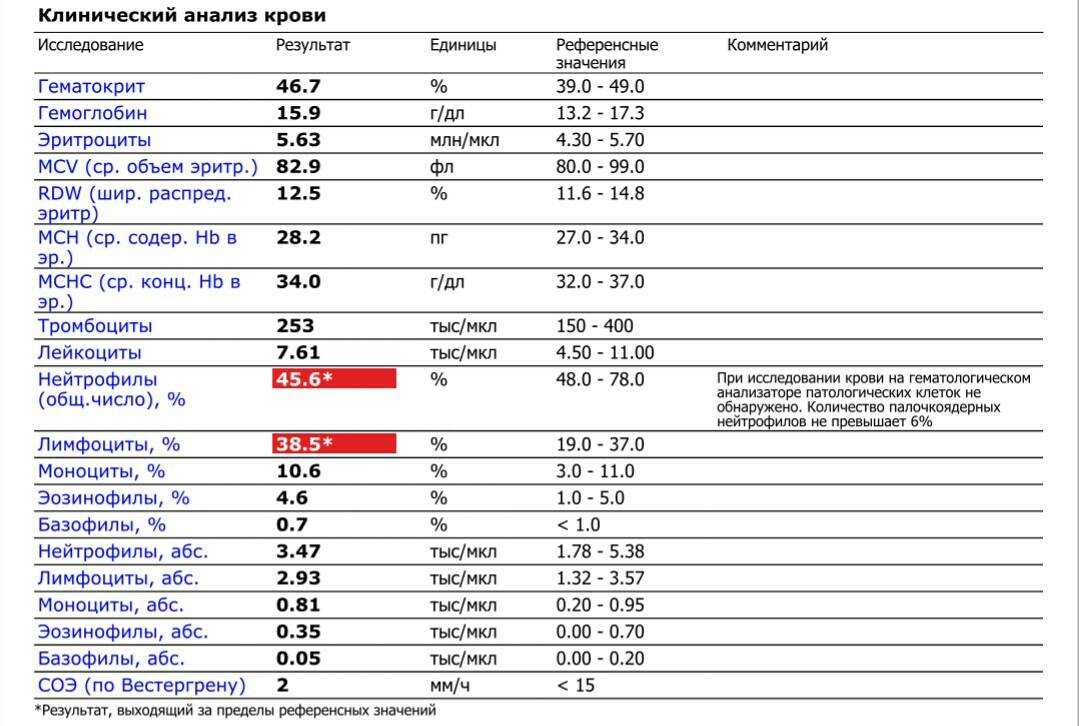

При подозрении на цистит сначала обязательно нужно сдать общий анализ мочи (ОАМ). В результатах ОАМ при цистите будет выявлено повышенное содержание лейкоцитов, бактерий, может встречаться повышенное содержание эритроцитов и белка.

Дополнительно лечащий врач может рекомендовать провести бактериальный посев мочи с определением антибиотикочувствительности к выявленным патогенным микроорганизмам, ПЦР диагностику на заболевания, передающиеся половым путем, ряд исследований на диагностику вирусных инфекций (так как не всегда причиной цистита являются бактерии).

Из инструментальных исследований врач может направить пациента на УЗИ почек, КТ/МРТ малого таза для исключения опухолей и камней в мочевыделительной системе, заболеваний почек и предстательной железы у мужчин.

Профилактика обострений цистита

- Регулярно проводить тщательный туалет наружных половых органов

- Использовать барьерные способы контрацепции

- Своевременно проводить лечение гинекологических и урологических заболеваний

- В течение ближайшего времени после полового акта помочиться

Подготовка к сдаче ОАМ при цистите

В день перед взятием биоматериала желательно воздержаться от физических нагрузок, приема алкоголя, не употреблять в пищу овощи и фрукты (свеклу, морковь, цитрусовые, арбузы), красное вино, поливитамины, которые могут изменить цвет мочи.

Исключить прием мочегонных препаратов в течение 48 часов до сбора мочи (согласовывается с лечащим врачом).

Собирать мочу нужно до начала антибиотикотерапии.

Провести тщательный туалет наружных половых органов под душем с мылом (запрещается использовать гигиенические средства с антисептиками). Мужчинам оттянуть крайнюю плоть пениса, хорошо обмыть головку теплой водой, просушить бумажным полотенцем.

Женщины во время менструации перед сбором мочи должны поставить во влагалище тампон и сообщит лечащему врачу, что анализ проведен во время менструации.

Как правильно собирать анализ мочи при цистите

В стерильный контейнер собирается средняя порция мочи при первом утреннем мочеиспускании (первая и последние порции сливаются в унитаз).

Возможен сбор мочи в любое время в течение дня по предварительному согласованию с лечащим врачом.

Во время сбора мочи желательно не касаться контейнером тела.

Перед началом мочеиспускания женщинам нужно развести пальцами половые губы пальцами, чтобы с кожи наружных половых органов в мочу не попали посторонние примеси.

Объем мочи для исследования должен составлять ¾ объема контейнера. Минимальный объем мочи для исследования составляет 30 мл.

Доставить контейнер с мочой в медицинский офис желательно в течение 2-х часов после сбора биоматериала.

Что показывает анализ мочи при цистите

ОАМ позволяет увидеть общую картину воспаления. Для постановки диагноза во внимание в первую очередь учитываются жалобы пациента. ОАМ нужен для подтверждения диагноза, основанного на клинической картине, так как болезненность при мочеиспускании может встречаться у пациентов с нарушением нервной регуляции акта мочеиспускания, без цистита.

Расшифровка общего анализа мочи при цистите

Необходимо помнить, что расшифровка результатов исследования мочи должна проводиться только лечащим врачом, так как результаты лабораторных исследований не являются единственным критерием, для постановки диагноза и назначения соответствующего лечения. Они должны рассматриваться в комплексе с данными анамнеза и результатами других возможных обследований, включая инструментальные методы диагностики.

В медицинской компании «LabQuest» Вы можете получить персональную консультацию врача службы «Doctor Q» по расшифровке результатов исследования мочи во время приема или по телефону.

Цвет. В норме цвет желтый различной насыщенности. Он может меняться при употреблении некоторых продуктов и приеме ряда лекарственных препаратов. Белесый, темно-бурый или другой нехарактерный цвет указывает на наличие патологии. Моча должна быть прозрачной.

Запах аммиака, гниющих яблок или тухлого мяса указывает на различные заболевания (например, цистит, сахарный диабет, гнойное воспаление).

Реакция мочи. В норме рН составляет 5-7 (слабокислая реакция). Повышенная кислотность характерна для лихорадочных состояний, почечной недостаточности, сахарного диабета и других патологий. Щелочная реакция наблюдается при хронических инфекционных заболеваниях.

Показатели плотности используются для оценки функций почек. В течение суток удельный вес мочи колеблется.

Белок в моче (протеинурия) в норме отсутствует. Его появление – маркер наличия различных заболеваний (воспалительные инфекционные заболевания мочевыводящих путей, патология почек и другие). Также белок определяется в моче после сильного переохлаждения, высокой физической нагрузки.

Его появление – маркер наличия различных заболеваний (воспалительные инфекционные заболевания мочевыводящих путей, патология почек и другие). Также белок определяется в моче после сильного переохлаждения, высокой физической нагрузки.

Глюкозы в норме в моче быть не должно. Ее выявление в образце биоматериала может свидетельствовать как о наличии заболеваний (сахарный диабет, онкология поджелудочной железы, панкреатит и прочее), так и о сильном стрессе, употреблении в пищу большого количества углеводов.

Билирубин выявляется при гепатитах, циррозе, механической желтухе и других патологических состояниях, связанных с повреждениями печени.

Уробилиноген в высокой концентрации указывает на поражения печени, гемолитическую желтуху, заболевания ЖКТ. Повышенное количество кетоновых тел свидетельствует о нарушении белкового, углеводного или липидного обмена. Нитриты указывают на инфекцию мочевыводящих путей.

Плоский эпителий – это поверхностно расположенные клетки кожи наружных половых органов. Обнаружение его в моче диагностического значения не имеет.

Обнаружение его в моче диагностического значения не имеет.

Переходный эпителий находится в почках, мочеточниках, мочевом пузыре и верхнем отделе мочеиспускательного канала. Единичные клетки могут встречаться в осадке мочи у здоровых людей. В большом количестве обнаруживаются при интоксикации, после инструментальных вмешательств на мочевыводящих путях, при желтухах, почечнокаменной болезни и хроническом цистите.

Почечный эпителий у здоровых людей в микроскопии осадка не встречается. Обнаруживается у пациентов с нефрозами и нефритами.

Эритроциты в норме присутствуют в моче в незначительном количестве. Небольшое количество эритроцитов может наблюдаться после спортивных нагрузок, травмах поясницы, при переохлаждении и перегревании. Появление большого количества эритроцитов в моче может встречаться при различных патологиях (гломерулонефриты, нефрозы, коллагенозы, заболевания сердца, сепсис, грипп, инфекционный мононуклеоз, краснуха, ангина, дизентерия и др.).

Лейкоциты присутствуют в моче здоровых людей. Повышенное количество лейкоцитов в моче у женщин может встречаться при контаминации мочи влагалищными выделениями. Высокое содержание лейкоцитов в моче бывает при пиелоциститах, пиелонефритах, при лихорадке различного генеза, инфекциях мочеполовых путей.

Повышенное количество лейкоцитов в моче у женщин может встречаться при контаминации мочи влагалищными выделениями. Высокое содержание лейкоцитов в моче бывает при пиелоциститах, пиелонефритах, при лихорадке различного генеза, инфекциях мочеполовых путей.

Цилиндры — образования цилиндрической формы, которые в основном состоят из белка и/или клеток. Встречаются как правило при патологии мочевыделительной системы (гломерулонефрит, пиелонефрит, туберкулез почек, диабетическая нефропатия, хроническая почечная болезнь, амилоидоз почек, лихорадка, скарлатина, миеломная болезнь, остеомиелит, системная красная волчанка и пр.).

Слизь выполняет защитную функцию, выделяется специальными клетками мочеполовой системы. В норме ее содержание в моче незначительное, при воспалительных процессах может увеличивается.

Кристаллы солей появляются в зависимости от рН мочи и других ее свойств, рациона питания. Могут указывать на нарушения минерального обмена, наличие камней или повышенный риск развития мочекаменной болезни.

Бактерии указывают на бактериальную инфекцию мочевыделительного тракта. Но могут встречаться при контаминации мочи бактериями с кожных покровов и из влагалищных выделений.

Где можно сдать анализ мочи при цистите

Сдать ОАМ при цистите можно в ближайшем медицинском офисе лаборатории «LabQuest». Список медицинских офисов, где принимается биоматериал, представлен в разделе «Адреса и время работы».

158876 просмотров

Автор-врач: Савченко Светлана Петровна

Эксперт в области лабораторной диагностики, организации здравоохранения, диагностики и лечения заболеваний терапевтического профиля.

Дата публикации статьи: 12.01.2021

Обновлено: 19.08.2022

WMS система управления складом — что это

WMS система управления складом — что это- Главная

- Отрасли

- WMS

WMS-система управления складом (Warehouse Management System) – это мощный программный инструментарий, предназначенный для автоматизации управления процессами склада или работы складского комплекса. Функционал системы управления складом позволяет пользователю централизованно, под управлением WMS-программы, с применением мобильных и голосовых терминалов выполнять складские операции. Эксплуатация склада с внедренной WMS-системой осуществляется просто и эффективно, позволяя свести к минимуму потери при выполнении складских операций.

Функционал системы управления складом позволяет пользователю централизованно, под управлением WMS-программы, с применением мобильных и голосовых терминалов выполнять складские операции. Эксплуатация склада с внедренной WMS-системой осуществляется просто и эффективно, позволяя свести к минимуму потери при выполнении складских операций.

В этой статье мы расскажем о WMS системе управления складом и о всех критически важных бизнес-процессах, связанных с управлением работой склада.

Рассмотрим такие аспекты управления логистикой склада, как:

- Что такое WMS-система управления складом;

- Какие преимущества внедрения системы управления складом;

- Функционал WMS-системы управления складом;

- Как выбрать систему управления складом.

Что такое WMS-система управления складом?

Система управления складом (WMS) – это программа, которая разработана для оптимизации процессов логистики склада, распределения, цепочки поставок и выполнения заказов. Обычно, система управления складом предоставляет функционал, помогающий упростить и улучшить логистику склада, начиная с момента поступления товара на склад и его приемки, и заканчивая отгрузкой заказчику. Одним из важных критериев WMS системы является способность к интеграции с другим программным обеспечением и бизнес-приложениями, что позволяет связывать и оптимизировать все процессы предприятия.

Обычно, система управления складом предоставляет функционал, помогающий упростить и улучшить логистику склада, начиная с момента поступления товара на склад и его приемки, и заканчивая отгрузкой заказчику. Одним из важных критериев WMS системы является способность к интеграции с другим программным обеспечением и бизнес-приложениями, что позволяет связывать и оптимизировать все процессы предприятия.

Преимущества внедрения WMS-системы управления складом:

Внедрение системы управления складом (WMS-логистика склада) дает бизнесу огромные преимущества, начиная от возможности быстрого принятия решений на основе предоставляемых данных и до значительного сокращения издержек при выполнении заказов и затрат на их обработку.

Рассмотрим основные преимущества:

Наличие исчерпывающих актуальных данных для принятия быстрых решений

Система управления складом отражает всю информацию о товарном запасе и работает в режиме реального времени.

Т.е. вы видите и оцениваете текущую ситуацию на складе и можете быстро выявлять факторы повышенного риска, например, кража, повреждение товара и т.п. Вы можете быстрее оценивать продуктивность работы вашего персонала, и знать точно о времени выполнения той или иной операции, и, как следствие, какие процессы складской логистики у вас «проседают» и требуют доработок.

Т.е. вы видите и оцениваете текущую ситуацию на складе и можете быстро выявлять факторы повышенного риска, например, кража, повреждение товара и т.п. Вы можете быстрее оценивать продуктивность работы вашего персонала, и знать точно о времени выполнения той или иной операции, и, как следствие, какие процессы складской логистики у вас «проседают» и требуют доработок. Повышение скорости выполнения заказов

Текущая высококонкурентная среда требует от поставщиков сокращения времени выполнения заказа до дня или даже нескольких часов, и это уже становится нормой в работе торгового предприятия. Система управления складом будет тем инструментом, который позволит усовершенствовать процессы и вывести доставку заказов на новый уровень. Ваша команда, работающая под управлением WMS-системы с применением мобильных терминалов или других устройств/систем, позволяющих автоматизировать выполнение ручных операций, сможет быстрее собирать и упаковывать заказы, что позволит значительно уменьшить время обработки и доставки товаров.

Снижение затрат на складскую обработку

Если сократить время выполнения складских операций, например, отбор, упаковку заказов или приемку, а также других процессов, то это неизбежно повлечет за собой снижение ваших затрат на складскую обработку товара. Это достаточно просто проверить. Можно рассчитать текущую стоимость обработки каждого заказа при работе без системы управления складом и сравнить с данными после завершения проекта внедрения. И тогда вы сможете увидеть, какая окупаемость будет достигнута.

Минимизация ошибок

Система управления складом и штрих-кодированная продукция существенно сокращают время на обработку товара и снижают риск возникновения ошибок. Под управлением WMS-системы сотрудники склада сканируют штрих-код товара во время выполнения всех складских процессов: отбора, упаковки, отгрузки, приемки и т.д. Система управления складом инициирует всю активность персонала, при неверных операциях, например, сканировании другого товара, предупреждает об ошибочном действии, автоматически ведет учет товара, в режиме реального времени передает данные в учетную систему.

Такая организация работы склада не только позволяет значительно сократить ошибки, но и повысить степень удовлетворенности ваших заказчиков, снизить количество отрицательных отзывов.

Такая организация работы склада не только позволяет значительно сократить ошибки, но и повысить степень удовлетворенности ваших заказчиков, снизить количество отрицательных отзывов. Экономия времени

Система управления складом сокращает время выполнения складских операций, особенно это важно для сборки и доставки заказов. Инвентаризация товара также выполняется быстрее, без ошибок, в режиме реального времени, без остановки работы склада. Терминалы сбора данных, считывающие штрих-код с продукции и передающие данные в систему для склада в режиме on-line также сокращают время проведения инвентаризации. Чтобы узнать о дополнительных преимуществах работы склада под управлением WMS-системы, прочитайте эту статью

Несколько простых советов по внедрению системы штрихкодирования:

Для внедрения на складе системы штрихкодирования требуется больше усилий, чем просто наклеить этикетки со штрих-кодом на товар и начать использовать радио-терминалы. Также вам нужно организовать эффективную работу склада и оптимизировать все складские процессы.

Также вам нужно организовать эффективную работу склада и оптимизировать все складские процессы.

При планировании работы склада нужно обратить внимание на следующие моменты :

- Оптимизируйте размещение товаров на складе;

- Самые востребованные товары размещайте ближе к упаковочной зоне;

- Выделите наиболее доступные зоны для высоко оборачиваемых продуктов в пиковый сезон, во время распродаж;

- Штрих-коды располагайте в удобном для сканирования положении.

Функционал WMS-системы управления складом:

WMS-система управления складом применяется для автоматизации работы склада, что обеспечивает управление бизнес-процессами и контроль выполнения складских операций (приемка, перемещение, хранение, комплектация, отгрузка, и т.д.), Программа интегрируется с учетными программами предприятия, обеспечивает полную прозрачность данных в цепочке поставок всей компании.

WMS-система управления складом Logistics Vision Suite, представляемая «АНТ Технолоджис», обладает высокой эффективностью, широким функционалом, имеет неоспоримые конкурентные преимущества, выражаемые в быстрой адаптации под требования склада.

Адаптивность и широта настроек позволяет владельцу создать логистическую систему, решающие индивидуальные потребности для управления логистическим бизнесом. LVS подходит для крупных и средних компаний с интенсивными процессами товарооборота. Подробно→

Logistics Vision Suite управляет работой складов различной специализации: V7склад, Kerama-Marazzi, «МГЛ МЕТРО ГРУП ЛОГИСТИКС», STS Logistics, Smart Logistic Group, Логистическое Агентство 20А, HOFF, «Авеста Фармацевтика», «МИНИМАКС», Simple, «Группа Полипластик», Incity, «Алвиса», «Айсберри» и другие. Смотреть всех клиентов →

Рассмотрите систему управления складом Logistics Vision Suite как эффективное решение для оптимизации работы вашего склада. Отправьте запрос нашему специалисту [email protected]

Узнать, нужна ли WMS вашему бизнесу →

Приемка товара

Система WMS управляет работой склада по предварительно настроенным бизнес-процессам, соблюдение которых является обязательным условием при выполнении всех операций, в том числе при приемке товара. Процесс приемки товара может быть настроен под требования пользователей системы, но основная задача обеспечить приемку товара с минимальными ошибками, экономя при этом время при выполнении операции.

Процесс приемки товара может быть настроен под требования пользователей системы, но основная задача обеспечить приемку товара с минимальными ошибками, экономя при этом время при выполнении операции.

Учет товара

Система для склада ведет учет товара, предоставляет пользователям актуальную информацию о его количестве, позволяет минимизировать затаривание склада ненужными остатками. Экономия складского пространства и бесперебойная работа логистики склада достигается за счет оптимального распределения и хранения запасов.

Оптимизация процесса хранения

Программа для склада предоставляет пользователям возможность моделирования эффективных схем хранения различных товаров, учитывающих их характеристики, например, такие как, вес товара или его спрос (скорость оборачиваемости товарных запасов). Это позволяет организовать процесс хранения таким образом, что более востребованные или тяжелые товары будут располагаться ближе к зоне отгрузке или товар, отгружаемый вместе, будет храниться рядом друг с другом, за счет чего времени для его обработки потребуется меньше. Учет многочисленных факторов хранения обеспечивает эффективную работу складской логистики.

Учет многочисленных факторов хранения обеспечивает эффективную работу складской логистики.

Управление персоналом

Централизованное управление складом сокращается необходимость в содержании персонала в большом количестве. Оптимизация рабочего фонда становиться возможной, в том числе, за счет сокращения частоты инвентаризации товара. WMS программа позволяет производить инвентаризацию товара без вмешательства в повседневную работу склада. Сокращение расходов на оплату труда позволяет снизить текущие (операционные) расходы на содержание склада и повысить эффективность работы всего предприятия. Измерение ключевых показателей эффективности работы склада (KPI склада) повышает эффективность работы, позволяет измерять показатели эффективности, проверять выполнение и результативность работы, формировать форму отчетности, настраивать систему мотивации и нормы оплаты труда.

Документооборот

WMS-система управления складом способна автоматизировать все процессы, устраняя необходимость ведения бумажного документооборота, требующего значительных ресурсов. Пользователи могут иметь общий доступ к базе данных, обеспечить работников необходимой информацией для быстрой и качественной работы.

Пользователи могут иметь общий доступ к базе данных, обеспечить работников необходимой информацией для быстрой и качественной работы.

Комплектация и отгрузка

Программа управления складом обеспечивает качественную сборку заказов, это означает, что процесс сборки будет выполнен по складским стандартам, методам FIFO, FEFO, FPFO и LIFO. WMS С такой системой ваши заказы будут правильно собраны и доставлены по верному адресу в необходимое время.

Обслуживание клиентов

WMS-система управления складом повышает качество обслуживания клиентов за счет быстрой и безошибочной обработки заказов поклажедателей и своевременной доставки. Высокое качество обслуживания повышает конкурентоспособность компании, позволяет формировать лояльность текущих заказчиков и привлекать новых клиентов.

Управление складом и контроль

Для предприятий, которым необходимы расширенные возможности контроля, программа предлагает отслеживать товар по различным характеристикам: серийные номера, сроки годности, товарные коды и т. п. Вопросы по возвратам и условиям гарантии качества товара быстро решаются путем возможности отслеживания каналов поставок.

п. Вопросы по возвратам и условиям гарантии качества товара быстро решаются путем возможности отслеживания каналов поставок.

Отчетность

Лучшие системы управления складом (Warehouse Management Systems), в число которых входит Logistics Vision Suite, позволяют так же просто использовать базы данных, как и Microsoft SQL, что обеспечивает возможность формирования отчетов даже в стандартных версиях решений. Но WMS-системы обладают преимуществом, они позволяют менять способы представления данных. На основании имеющейся информации можно формировать различные отчеты:

- эффективность использования складских площадей;

- необходимость увеличения или сокращения складских площадей;

- работоспособность каждого работника склада;

- оптимизация количества персонала;

- анализ финансовых затрат на основании данных об объеме хранения и количества выполненных операций;

- и др.

Как выбрать WMS-систему управления складом:

На рынке представлены различные типы WMS-систем, есть простые коробочные решения, а есть сложные комплексные системы управления складом, подходящие для крупных складов. Система управления складом Logistics Vision Suite относится к классу комплексных информационных систем, с полным набором функций и возможностью значительной модификации комплекса выполняемых задач в соответствии со спецификой и потребностями логистики компании, выполнение требований контролирующих органов: интеграция с государственными системами цифровой маркировки и прослеживаемости товаров «Честный Знак», ЕГАИС, «Меркурий».

Система управления складом Logistics Vision Suite относится к классу комплексных информационных систем, с полным набором функций и возможностью значительной модификации комплекса выполняемых задач в соответствии со спецификой и потребностями логистики компании, выполнение требований контролирующих органов: интеграция с государственными системами цифровой маркировки и прослеживаемости товаров «Честный Знак», ЕГАИС, «Меркурий».

Чтобы выбрать систему для управления складом необходимо учесть ряд факторов, некоторые из которых мы рассмотрим:

- Функциональность: представленные на рынке решения могут выполнять разные функции, так как могут быть ориентированы на разные отрасли. В каком функционале нуждается ваш бизнес, чтобы максимально удовлетворить ваши задачи, потребности ваших клиентов, контролирующих органов и акционеров компании? Выберите ту систему управления складом, которая обладает гибким функционалом и возможностью сильного масштабирования для поддержания всех требований развивающегося логистического бизнеса.

- Размер склада: крупным складам необходимы системы управления с более развитым функционалом, чем небольшим складским хозяйствам. Это объясняется более высокой сложностью выполняемых операций и большим объемом технологических процессов крупного склада. Чем крупнее склад, те сложнее вычислить стоимость одной транзакции, поэтому в этом случае, необходима организация детального отслеживания каждой складской операции.

- Потребности клиента: прежде чем начать внедрение определите необходимую для вас функциональность, выберете то программное обеспечение, которое сможет предоставить вам и вашим клиентам необходимый уровень сервиса. Например: у вас интернет-магазин и вам необходимо организовать учет товара в режиме реального времени или вам необходимо предоставить клиентам возможность отслеживания их заказов …

- WMS Цена: стоимость внедрения зависит от сложности проекта, объема работ и поставщика программного обеспечения.

Выбирайте систему, ориентируясь на ее функционал, стоимость программы и услуг внедрения. Остановитесь на решении, цена которого будет оптимальной для вашего бизнеса. Как правило, базовая версия не имеет широкого функционала, способного покрыть все задачи логистики предприятия. Если у вас развитое предприятие с широким спектром задач, то правильным действием станет выбор программы, обладающей гибким адаптивным функционалом, реализация которой возможна за оптимальный для вас бюджет, например, такой, как WMS-система Logistics Vision Suite. Выбирая поставщика решения, думайте не только о текущих задачах склада, но и учитывайте долгосрочные потребности вашего склада, которые могут быть реализованы.

Выбирайте систему, ориентируясь на ее функционал, стоимость программы и услуг внедрения. Остановитесь на решении, цена которого будет оптимальной для вашего бизнеса. Как правило, базовая версия не имеет широкого функционала, способного покрыть все задачи логистики предприятия. Если у вас развитое предприятие с широким спектром задач, то правильным действием станет выбор программы, обладающей гибким адаптивным функционалом, реализация которой возможна за оптимальный для вас бюджет, например, такой, как WMS-система Logistics Vision Suite. Выбирая поставщика решения, думайте не только о текущих задачах склада, но и учитывайте долгосрочные потребности вашего склада, которые могут быть реализованы. Полезная информация

История успеха

Склад «Метро Груп Логистикс» работает под управлением WMS Logistics Vision Suite & Vocollect Voice

Новости

Все новости

Новости партнеров

Все новости партнеров

Ваш консультант:

Андрей Хвостиков

+7 (495) 785-72-28

Скачать буклет

Наши клиенты

Награды и достижения

Условия поставки FCA (Free Carrier) Инкотермс 2010 (актуально на 2017)

Содержание статьи:

- Что означает FCA: расшифровка

- Дополнительная терминология для FCA

- Базис и условия поставки FCA

- Распределение рисков и обязанностей

- Обязанности и риски продавца (поставщика)

- Обязанности и риски покупателя

- Переход права собственности и рисков

- Кто оформляет CMR?

- Что такое франко-перевозчик?

- Договор поставки на условиях FCA

- Что такое цена на условиях FCA?

Перейти на список всех условий Инкотермс

В сфере международной торговли действуют Правила Инкотермс в редакции 2010 года – правила исполнения обязательств сторонами договора. До 1 января 2011 года при составлении соглашения о купле-продаже участники процесса ВЭД руководствовались Правилами Инкотермс 2000 года. В новой редакции появились два новых понятия: DAT и DAP, которые заменили практиковавшиеся до 2011 года термины DAF, DES, DEQ и DDU. Следовательно, в Инкотермс 2010 стало меньше правил: 11 вместо 13. Это – EXW, FCA, CPT, CIP, DAT, DAP, DDP, применяющиеся независимо от вида транспорта для перевозки, и FAS, FOB, CFR и CIF применительно к морским перевозкам и транспортировке грузов на внутреннем водном транспорте.

До 1 января 2011 года при составлении соглашения о купле-продаже участники процесса ВЭД руководствовались Правилами Инкотермс 2000 года. В новой редакции появились два новых понятия: DAT и DAP, которые заменили практиковавшиеся до 2011 года термины DAF, DES, DEQ и DDU. Следовательно, в Инкотермс 2010 стало меньше правил: 11 вместо 13. Это – EXW, FCA, CPT, CIP, DAT, DAP, DDP, применяющиеся независимо от вида транспорта для перевозки, и FAS, FOB, CFR и CIF применительно к морским перевозкам и транспортировке грузов на внутреннем водном транспорте.

В данной статье мы рассмотрим термин FCA – Франко перевозчик.

Что означает FCA: расшифровка

Термин FCA используется при перевозке и расшифровывается как Free Carrier. Данное словосочетание дословно можно перевезти как «бесплатный» или «свободный» «перевозчик». При составлении договора применяется словосочетание «Франко перевозчик» (… название места). Если выразить простыми словами, термин означает, что обязательства продавца по отношению к товару сохраняются только до передачи им товара перевозчику, выбранному покупателем. Свобода в выборе покупателем логистической компании ничем не ограничена.

Свобода в выборе покупателем логистической компании ничем не ограничена.

Франко – это место, где ответственность за сохранность и транспортировку товара полностью перекладывается на плечи покупателя.

Под словом «Перевозчик» можно понимать лицо, которое согласно договору поставки продукции обеспечит транспортировку груза на определенном контрактом виде транспортного средства или его комбинации.

В условиях и порядке поставки товара указывается, что «поставка товара по контракту осуществляется на условиях FCA – Free carrier/Франко перевозчик – «Инкотермс 2010». Также указывается пункт передачи товара, например, ООО «ЧИСТО» при экспорте моющих средств для кофемашин в Китай могло бы обозначить: «FCA д. 31, ул. Бестужева, г. Владивосток, Приморский край, Российская Федерация, Инкотермс 2010».

Читайте также:

Все условия Инкотермс в удобной таблице

Дополнительная терминология для FCA

Обозначенное в контракте место поставки разграничивает обязательства продавца и покупателя по погрузке и разгрузке товара. Так, при поставке на территории, принадлежащей поставщику, ответственность за погрузочно-разгрузочные работы ложится на продавца, если в ином месте, то на покупателя. Разграничение обязанностей происходит с использованием дополнительных терминов. Так, когда нужно перевезти груз, объем которого полностью занимает все пространство вагона, машины, баржи, иного транспортного средства, то в договоре указывается:

Так, при поставке на территории, принадлежащей поставщику, ответственность за погрузочно-разгрузочные работы ложится на продавца, если в ином месте, то на покупателя. Разграничение обязанностей происходит с использованием дополнительных терминов. Так, когда нужно перевезти груз, объем которого полностью занимает все пространство вагона, машины, баржи, иного транспортного средства, то в договоре указывается:

- FOT (free on truck) (при перевозке авто).

- FIW (free in wagon) (ж/д перевозка).

- FIB (free into barge) (перевозка на барже).

Когда требуется консолидация груза, то можно согласовать с продавцом организацию доставки товара до терминала, склада, порта, который указывается продавцом. И тогда применяется следующая терминология:

- FT (free terminal) (терминал).

- FOR (free on rail) (станция отправления).

- FFB (free ferry berth) (паромный причал).

Пожалуйста, помогите сделать эту статью лучше.

Ответьте всего на 3 вопроса.

Базис и условия поставки FCA

Базисные условия FCA по Инкотермс 2010 создают существенные условия покупателю для возможности выбора транспортного средства для доставки груза, построения логистической цепочки.

Перевозчиком может стать транспортная компания или любое доверенное лицо покупателя, с кем заключен контракт на оказание логистических услуг.

Покупатель может выбрать мультимодальную доставку, автомобильную, ж/д, на воздушном судне, поездом и т.д.

Если отгрузка происходит непосредственно на складе продавца, то последний несет все расходы по погрузке. Когда в качестве франко-места определены терминал или иное место, не принадлежащее на праве собственности или аренды поставщику, то расходы на погрузку должен оплатить покупатель.

В обязанность продавца вменена очистка груза от экспортных пошлин: условия FCA предполагают сдачу товара с приложением подтверждающего документа. После передачи груза ответственность за товар несет покупатель.

После передачи груза ответственность за товар несет покупатель.

Таможенные расходы (на импорт) в стране получения также осуществляет покупатель.

Распределение рисков и обязанностей

Обязанности продавца и покупателя по правилам FCA четко разграничены.

Обязанности и риски продавца (поставщика)

В обязанность продавца вменено предоставление покупателю товара, счета-фактуры, иной документации, наличие которых обговорено в контракте.

Получить лицензию для экспорта продукции, иное свидетельство, выполнить таможенные формальности при вывозе, все это – задачи продавца.

Отсутствуют обязательства по страхованию и фрахту груза. Продавцу необходимо только предоставить товар компании-перевозчику в указанном в договоре месте, в установленные сроки и время. Поставку можно считать выполненной, если соблюден ряд условий:

- Товар загружен в транспорт компании-перевозчика в помещении, принадлежащем продавцу.

- Товар в транспортном средстве продавца готов к отгрузке в транспорт перевозчика, если франко-место расположено за территорией, собственником которой является продавец.

Продавец несет расходы, связанные с товаром до его поставки покупателю, а также оплачивает экспортные пошлины, налоги, иные сборы.

О поставке товара продавец должен известить покупателя должным образом.

Доказательствами поставки являются транспортные документы, в том числе в электронном виде, если стороны договора пришли к соглашению об использовании средств электронной связи.

Расходы на упаковку ложатся на продавца. Она должна быть надлежаще маркирована.

Продавец может оказать содействие покупателю в получении иных документов, которые нужны для импорта товара. Но только за счет последнего.

Обязанности и риски покупателя

Основная обязанность покупателя – в оплате полной стоимости товара согласно договору купли-продажи.

Кроме этого, будут следующие денежные расходы:

- На покупку импортной лицензии, свидетельства, возмещение затрат на таможенные формальности при импорте.

- Транспортировку груза от франко-места до места назначения.

- Расходы, связанные с товаром, после его поставки на франко-место.

- На транзитную перевозку через третьи государства.

- На предпогрузочный осмотр груза.

- Возмещение расходов продавца, если он помогал оформить договор перевозки.

Покупатель обязан принять поставку товара, если она выполнена согласно договору.

Покупатель извещает должным образом продавца о наименовании перевозчика, способе транспортировки, дате и сроках поставки товара для передачи перевозчику.

Кроме этого, покупателю за 10 дней до поставки товара нужно будет предоставить перевозчику следующие данные:

- Наименование товара, его объем;

- Полное и краткое наименование компании-грузоотправителя;

- Дата и время загрузки, точный адрес места загрузки, например, склад продавца;

- Полное наименование компании-грузополучателя и краткое;

- Точный адрес грузополучателя.

При отсутствии номера квартиры об этом должна быть соответствующая пометка;

При отсутствии номера квартиры об этом должна быть соответствующая пометка; - Коды грузополучателя;

- Коды железнодорожных станций при доставке ж/д путем;

- Иные сведения, которые позволят перевозчику уложиться по срокам доставки.

Переход права собственности и рисков

Моментом перехода права собственности и исполнения обязательств продавцом считается завершение загрузки товара в транспортное средство перевозчика, если франко-место – склад поставщика, например. В ином случае права собственности на товар переходят покупателю при доставке до места загрузки на транспорт перевозчика, которое не принадлежит продавцу.

До этого момента все риски за товар несет продавец, после – покупатель.

В случае, когда покупатель не смог вовремя вывезти товар, то и переход рисков осуществляется с даты, когда он должен был организовать перевозку груза.

Кто оформляет CMR?

При перевозке товара по Европе нужно оформлять международную накладную CMR. В ней содержится информация о продавце, покупателе груза, виде товара, его весе и объеме.

В ней содержится информация о продавце, покупателе груза, виде товара, его весе и объеме.

Накладная заполняется отправителем груза, то есть продавцом. Инструкции и указания должна предоставить компания-перевозчик. За достоверность заполнения CRM продавец и перевозчик несут солидарную ответственность.

Что такое франко-перевозчик?

Термин «франко-перевозчик» в толковании Инкотермс 2010 означает доставку продавцом товара, прошедшего таможенную очистку, до франко-места и его передачу перевозчику, нанятому покупателем. В контракте данное понятие употребляется с указанием точного адреса загрузки товара.