Воздушные клапаны прямоугольные с подогревом СВК-НС (Арктос) — PRORUBIM

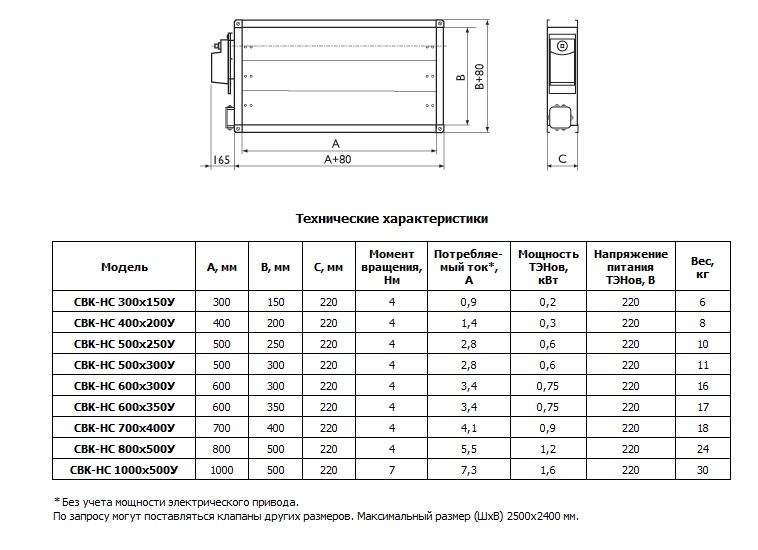

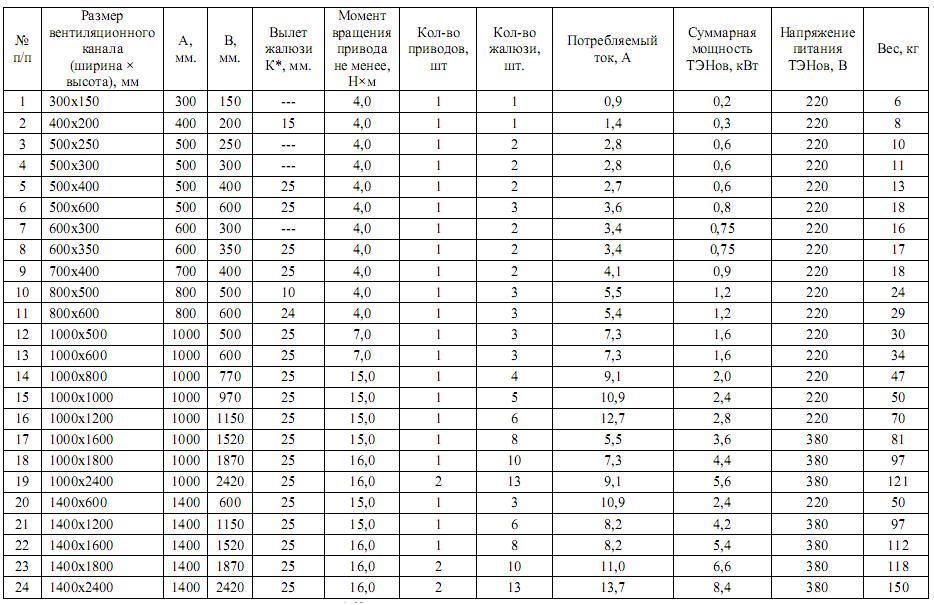

Воздушные клапаны с подогревом для прямоугольных каналов (СВК-НС) предназначены для регулирования расхода воздуха или перекрывания воздуховодов. Клапаны СВК-НС предназначены для установки на воздухозаборе или вытяжке и имеют трубчатые электронагреватели (ТЭНы) в каждом стыке поворотных жалюзи для разогрева стыков в случае возможного обледенения клапана и смерзания жалюзи. Воздушные клапаны с подогревом устанавливаются в системах вентиляции низкого давления (с разностью давлений до 1500 Па).

Детали корпуса и жалюзи изготовлены из листовой оцинкованной стали. Все варианты исполнения клапанов комплектуются узлами поворота жалюзи из материалов, обеспечивающих работу изделия при температурах от -60ºС до + 40ºС (втулки изготавливаются – из латуни, оси – из

углеродистой стали с цинковым покрытием). По специальному заказу возможно изготовление клапанов под размеры вентиляционного канала: максимальная высота клапана (размер «В») 2400 мм.

- СВК-НС в базовом исполнении поставляется без привода (ручного или электрического), с универсальной площадкой под привод (ручной или электрический). При этом на клапане устанавливается клеммная коробка для подключения нагревательных элементов.

- СВК-НС + Р с ручным приводом поставляется с установленной площадкой под привод и рукояткой привода. Также устанавливается клеммная коробка для подключения нагревательных элементов.

- СВК-НС К + ТИП ПРИВОДА поставляется в комплекте с электрическим приводом, установленным в утепленном кожухе. При этом обеспечивается работа электропривода при минимальной температуре эксплуатации клапана до — 60ºС.

Кожух представляет собой коробчатую конструкцию из стального оцинкованного листа с покрытием внутренних стенок термоизолирующим материалом и размещенным внутри саморегулирующимся нагревательным кабелем. Напряжение питания кабеля 230 В, потребляемая мощность 40 Вт. На клапане установлена клеммная коробка в которой осуществлена коммутация нагревательных элементов клапана, нагревательного элемента привода клапана, и непосредственно самого электропривода.

Кожух представляет собой коробчатую конструкцию из стального оцинкованного листа с покрытием внутренних стенок термоизолирующим материалом и размещенным внутри саморегулирующимся нагревательным кабелем. Напряжение питания кабеля 230 В, потребляемая мощность 40 Вт. На клапане установлена клеммная коробка в которой осуществлена коммутация нагревательных элементов клапана, нагревательного элемента привода клапана, и непосредственно самого электропривода. - СВК-НС К поставляется только с утепленным кожухом без электрического привода. В этом случае тип привода в обозначении не указывается. Мощность устанавливаемого заказчиком привода выбирается по таблице. Максимальная высота привода монтируемого в утепленный кожух составляет 85 мм.

Следует учитывать, что установка на клапан электрического привода (без дополнительных элементов утепления привода) уменьшает нижнюю границу эксплуатации клапана, которая в этом случае определяется нижней допустимой температурой эксплуатации привода.

Пример обозначения при заказе воздушного клапана с нагревом для прямоугольного канала, размером 800х500 мм, стандартной глубины 160 мм, оборудованный утепленным кожухом (без электропривода, привод выбирает и устанавливает сам заказчик по рекомендациям таблицы): СВК-НС 800х500 К.

Производитель

Компания «Арктика» была основана в 1992 году. Начиная свою деятельность с кондиционирования отдельных помещений, в настоящее время «Арктика» имеет опыт управления микроклиматом отдельных этажей и целых зданий. Являясь одним из лидеров на рынке климатического оборудования, «Арктика» предлагает Заказчикам высококачественное европейское оборудование, прошедшее сертификацию ISO 9001, а также Российскую сертификацию «РОСТЕСТа». Поставляемое оборудование отличается высокой надежностью и долговечностью его эксплуатации.

Основные особенности BIM модели изделия

При размещении оборудования в проекте спецификации заполняются автоматически. В семействе используются общие параметры в соответствии со стандартом Autodesk BIM 2.0.

Mировой рынок начальной стадии ядерного топливного цикла / Обзор топливной компании ТВЭЛ / Годовой отчет АО ТВЭЛ за 2018 год

Страна | Деятельность | АЭС, на которые осуществляются поставки | Статус проекта |

|---|---|---|---|

Армения | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Мецамор 2» | Реализуемый |

Бангладеш | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Руппур 1,2» | Реализуемый |

Белоруссия | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Островец 1,2» | Будущие поставки |

Болгария | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Козлодуй 5,6» | Реализуемый |

Венгрия | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Пакш 1,2,3,4», | Реализуемый |

Венгрия | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Пакш 5,6» | Будущие поставки |

Египет | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Эль-Дабаа 1,2,3,4» | Будущие поставки |

Индия | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Куданкулам 1,2» | Реализуемый |

Индия | Поставки компонентов ядерного топлива и оказание сопутствующих услуг | АЭС «Тарапур» | Реализуемый |

Индия | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Куданкулам 3,4» | Будущие поставки |

Китай | Поставки ЯТ и его компонентов, оказание сопутствующих услуг | АЭС «Тяньвань 1,2,3,4» | Реализуемый |

Китай | Поставки ЯТ и его компонентов, оказание сопутствующих услуг | CFR-600 | Будущие поставки |

Словакия | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Моховце 1,2» | Реализуемый |

Словакия | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Моховце 3,4» | Будущие поставки |

Турция | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Аккую 1,2,3,4» | Будущие поставки |

Украина | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Ровненская 1,2,3,4» | Реализуемый |

Финляндия | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Ловииза 1,2», | Реализуемый |

Финляндия | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Ханхикиви 1» | Будущие поставки |

Чехия | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Дукованы 1,2,3,4», | Реализуемый |

Швеция | Поставки ядерного топлива и оказание сопутствующих услуг | АЭС «Рингхальс» | Будущие поставки |

Страны Западной Европы | Поставки ядерного топлива и компонентов из регенерированного урана | 4 энергоблока | Реализуемый |

BOSS by HUGO BOSS Солнцезащитные очки для мужчин | Онлайн-распродажа со скидкой до 79%

Зарегистрируйтесь или войдите в систему

SKIP NAVIGATION ЖЕНЩИНЫЗарегистрируйтесь или войдите в систему

АксессуарыСолнцезащитные очкиКатегория

S ort by

120 результатов

151 €

55 €

BOSS by HUGO BOSSКвадратные солнцезащитные очки 56 мм, синие

From Saks OFF 5th

Распродажа210 €

151 €

90 004 БОСС от ХЬЮГО БОСССтальные солнцезащитные очки с синими линзами — Синий

От HUGO BOSS

Распродажа174 €

55 €

BOSS by HUGO BOSSСолнцезащитные очки прямоугольной формы, 60 мм, коричневые

From Saks OFF 5TH

Распродажа174 €

55 €

BOSS by HUGO BOSSСолнцезащитные очки-авиаторы, 63 мм, металлик

From Saks OFF 5TH

Распродажа192

€55 €

BOSS by HUGO BOSSСолнцезащитные очки прямоугольной формы, 60 мм, синие

From Saks OFF 5TH

Распродажа205 €

157 €

BOSS by HUGO BOSSСолнцезащитные очки es — Многоцветный

From Cettire

Распродажа174 €

55 €

BOSS by HUGO BOSS. BOSS by HUGO BOSS

BOSS by HUGO BOSSСолнцезащитные очки с двойной перемычкой из золотистой стали — зеленый

Из HUGO BOSS

Распродажа205 €

140 €

BOSS by HUGO BOSSСолнцезащитные очки из черного ацетата с шарниром на 360° — Черный 90 003

Из HUGO BOSS

Распродажа205 €

140 €

BOSS by HUGO BOSSСолнцезащитные очки Havana из ацетата с шарниром на 360°, многоцветные

From HUGO BOSS

Распродажа BOSS by HUGO BOSSКруглые Солнцезащитные очки -петли с лазерной маркировкой — черный

From HUGO BOSS

164 €

116 €

BOSS by HUGO BOSSСолнцезащитные очки из черного ацетата с синими прорезиненными дужками — черный

From HUGO BOSS

Распродажа210 €

151 €

BOSS by HUGO BOSSСолнцезащитные очки из биоацетата черного цвета с лазерным логотипом на дужках, многоцветный

From HUGO BOSS BOSS by HUGO BOSS

Черные солнцезащитные очки из биоацетата с большой дужкой Логотип — Многоцветный

Из HUGO BOSS

Распродажа164 €

116 €

BOSS by HUGO BOSSСолнцезащитные очки из черного ацетата с красными прорезиненными дужками — зеленый 90 003

Из HUGO BOSS

Распродажа205 €

140

BOSS by HUGO BOSSСолнцезащитные очки из ацетата с градиентом и шарниром на 360°, черные

Из HUGO BOSS

Распродажа252

175 €

BOSS by HUGO BOSSЧерная оптическая оправа из биоацетата с Солнцезащитные линзы с металлической клипсой — синий

Из HUGO BOSS

Распродажа265 €

55 €

BOSS by HUGO BOSSСолнцезащитные очки-авиаторы, 63 мм, серые

900 02 From Saks OFF 5TH Распродажа210 €

151 €

BOSS by HUGO BOSSКоричневые солнцезащитные очки из биоацетата с узорчатыми заклепками — Синий

Из HUGO BOSS

Распродажа210 €

151 €

BOSS by HUGO BOSSСолнцезащитные очки Havana из биоацетата с узорчатыми заклепками — черный

Из HUGO BOSS

Распродажа151 €

55 €

BOSS by HUGO BOSSКвадратные солнцезащитные очки 56 мм, серые

От Saks OFF 5TH

Распродажа210 €

151 €

BOSS by HUGO BOSSСолнцезащитные очки Camel из биоацетата с узорчатыми заклепками — Многоцветный

From HUGO BOSS HUGO BOSS

Солнцезащитные очки из ацетата градиента с шарниром на 360° — черный

Из HUGO BOSS

Распродажа252 €

175 €

BOSS by HUGO BOSSЧерные оправы для очков из биоацетата с солнцезащитными линзами на клипсах — Черный 9 0003

Из HUGO BOSS

Распродажа276 €

226 €

BOSS by HUGO BOSSСолнцезащитные очки в квадратной оправе с логотипом, коричневые

From Cettire

Распродажа199 €

140 €

BOSS by HUGO BOSSСолнцезащитные очки из ацетата гавана с петлями на 360° — Синий

Из HUGO BOSS

Распродажа210 €

151 €

BOSS by HUGO BOSSЧерные солнцезащитные очки из биоацетата с узорчатыми заклепками — Черный 900 03

От HUGO BOSS

Распродажа BOSS by HUGO BOSSЗолотистые солнцезащитные очки с титановыми дужками — зеленые

От HUGO BOSS

276 €

226 €

BOSS by HUGO BOSSСолнцезащитные очки с логотипом в круглой оправе — коричневые

900 02 Из Цеттире Распродажа279 €

136,01 €

BOSS by HUGO BOSS1322 Солнцезащитные очки в квадратной оправе, черные

From FARFETCH

Распродажа BOSS by HUGO BOSSЧерные солнцезащитные очки в форме маски с фирменными дужками — Черный

From HUGO BOSS

BOSS by HUGO BOSSЧерные солнцезащитные очки-маска с фирменными дужками и перемычкой — черный

From HUGO BOSS

BOSS by HUGO BOSS 9000 2 солнцезащитных очка из черного ацетата с цветной окантовкой — черныйFrom HUGO BOSS

210 €

151 €

BOSS by HUGO BOSSПолупрозрачные розовые солнцезащитные очки из биоацетата с узорчатыми заклепками – разноцветные

From HUGO BOSS

Распродажа206 €

165 €

Распродажа BOSS by HUGO BOSSСолнцезащитные очки в прямоугольной оправе, черные

BOSS by HUGO BOSSСолнцезащитные очки Camel Mask с фирменными дужками и перемычкой, черные

From HUGO BOSS

BOSS by HUGO BOSSСолнцезащитные очки World Cup в квадратной оправе — черные

From FARFETCH

BOSS by HUGO BOSSЧерные солнцезащитные очки Фирменные дужки и мост — черный

от HUGO BOSS

187 €

128 €

BOSS by HUGO BOSSСолнцезащитные очки из прозрачного ацетата с пластиковыми рукавами Мужские очки, многоцветные

From HUGO BOSS

РаспродажаПоказано 48 из 120

ПодробнееРекламные ссылки

Что такое пространства имен и cgroups и как они работают?

Этот пост является частью нашей серии статей о технологии контейнеров:

- Что такое пространства имен и контрольные группы и как они работают? (этот пост)

- Создание образов контейнеров меньшего размера

Недавно я исследовал NGINX Unit, наш многоязычный сервер приложений с открытым исходным кодом. В рамках моего исследования я заметил, что Unit поддерживает как пространства имен, так и контрольные группы, что обеспечивает изоляцию процессов. В этом блоге мы рассмотрим эти две основные технологии Linux, которые также лежат в основе контейнеров.

В рамках моего исследования я заметил, что Unit поддерживает как пространства имен, так и контрольные группы, что обеспечивает изоляцию процессов. В этом блоге мы рассмотрим эти две основные технологии Linux, которые также лежат в основе контейнеров.

Контейнеры и связанные с ними инструменты, такие как Docker и Kubernetes, существуют уже некоторое время. Они помогли изменить способ разработки и доставки программного обеспечения в современных средах приложений. Контейнеры позволяют быстро развертывать и запускать каждую часть программного обеспечения в отдельной отдельной среде без необходимости создавать отдельные виртуальные машины (ВМ).

Большинство людей, вероятно, мало задумываются о том, как контейнеры работают под крышкой, но я думаю, что важно понимать лежащие в их основе технологии — это помогает информировать наши процессы принятия решений. И лично меня полное понимание того, как что-то работает, просто радует!

Что такое пространства имен?

Пространства имен были частью ядра Linux примерно с 2002 года, и со временем было добавлено больше инструментов и типов пространств имен. Однако реальная поддержка контейнеров была добавлена в ядро Linux только в 2013 году. Это то, что сделало пространства имен действительно полезными и принесло их в массы.

Однако реальная поддержка контейнеров была добавлена в ядро Linux только в 2013 году. Это то, что сделало пространства имен действительно полезными и принесло их в массы.

Но что такое пространства имен? Вот многословное определение из Википедии:

«Пространства имен — это функция ядра Linux, которая разделяет ресурсы ядра таким образом, что один набор процессов видит один набор ресурсов, а другой набор процессов видит другой набор ресурсов».

Другими словами, ключевой особенностью пространств имен является то, что они изолируют процессы друг от друга. На сервере, на котором запущено множество различных служб, изоляция каждой службы и связанных с ней процессов от других служб означает, что существует меньший радиус поражения для изменений, а также меньшая площадь для проблем, связанных с безопасностью. Однако в основном изоляция сервисов соответствует архитектурному стилю микросервисов, описанному Мартином Фаулером.

Использование контейнеров в процессе разработки дает разработчику изолированную среду, которая выглядит и воспринимается как полноценная виртуальная машина. Однако это не виртуальная машина — это процесс, работающий где-то на сервере. Если разработчик запускает два контейнера, то где-то на одном сервере выполняются два процесса, но они изолированы друг от друга.

Однако это не виртуальная машина — это процесс, работающий где-то на сервере. Если разработчик запускает два контейнера, то где-то на одном сервере выполняются два процесса, но они изолированы друг от друга.

Типы пространств имен

В ядре Linux существуют различные типы пространств имен. Каждое пространство имен имеет свои уникальные свойства:

- Пространство имен пользователя имеет собственный набор идентификаторов пользователей и идентификаторов групп для назначения процессам. В частности, это означает, что процесс может иметь привилегию

rootв своем пользовательском пространстве имен, не имея ее в других пользовательских пространствах имен. - Пространство имен идентификаторов процессов (PID) назначает набор идентификаторов PID процессам, которые не зависят от набора идентификаторов PID в других пространствах имен. Первый процесс, созданный в новом пространстве имен, имеет PID 1, а дочерним процессам назначаются последующие PID. Если дочерний процесс создается с собственным пространством имен PID, он имеет PID 1 в этом пространстве имен, а также его PID в пространстве имен родительского процесса.

См. пример ниже.

См. пример ниже. - Сетевое пространство имен имеет независимый сетевой стек: собственную частную таблицу маршрутизации, набор IP-адресов, список сокетов, таблицу отслеживания подключений, брандмауэр и другие ресурсы, связанные с сетью.

- Пространство имен монтирования имеет независимый список точек монтирования, видимых процессами в этом пространстве имен. Это означает, что вы можете монтировать и размонтировать файловые системы в пространстве имен монтирования, не затрагивая файловую систему хоста.

- Пространство имен межпроцессного взаимодействия (IPC) имеет собственные ресурсы IPC, например очереди сообщений POSIX.

- Пространство имен UNIX с разделением времени (UTS) позволяет одной системе иметь разные имена узлов и доменов для разных процессов.

Пример родительского и дочернего пространств имен PID

На приведенной ниже диаграмме показаны три пространства имен PID — родительское пространство имен и два дочерних пространства имен. В родительском пространстве имен есть четыре процесса с именами от PID1 до PID4 . Это обычные процессы, которые могут видеть друг друга и совместно использовать ресурсы.

В родительском пространстве имен есть четыре процесса с именами от PID1 до PID4 . Это обычные процессы, которые могут видеть друг друга и совместно использовать ресурсы.

Дочерние процессы с PID2 и PID3 в родительском пространстве имен также принадлежат своим собственным пространствам имен PID, в которых их PID равен 1. Из дочернего пространства имен процесс PID1 не может видеть ничего снаружи. Например, PID1 в обоих дочерних пространствах имен не может видеть PID4 в родительском пространстве имен.

Это обеспечивает изоляцию между (в данном случае) процессами в разных пространствах имен.

Создание пространства имен

Со всей этой теорией за плечами, давайте закрепим наше понимание, фактически создав новое пространство имен. Команда Linux unshare — хорошее место для начала. На странице руководства указано, что она делает именно то, что нам нужно:

ИМЯ.unshare - запустить программу в новых пространствах имён

Я в данный момент зашёл как обычный пользователь, svk , у которого есть свой ID пользователя, группа и тд, но не root привилегии:

svk $ идентификатор uid=1000(svk) gid=1000(svk) groups=1000(svk) context=unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c.1023

Теперь я запускаю следующую команду unshare , чтобы создать новый пространство имен со своим собственным пространством имен пользователя и PID. Я сопоставляю пользователя root с новым пространством имен (другими словами, у меня есть привилегия root в новом пространстве имен), монтирую новую файловую систему proc и разветвляю свой процесс (в данном случае bash ) в новом пространстве имен. созданное пространство имен.

svk $ unshare --user --pid --map-root-user --mount-proc --fork bash

(Для тех из вас, кто знаком с контейнерами, это выполняет то же самое, что и выдача  )

)

Команда ps -ef показывает, что запущены два процесса – bash и 904 83 пс сама команда — и id 9Команда 0484 подтверждает, что я root в новом пространстве имен (на что также указывает измененная командная строка):

root # ps -ef UID PID PPID C STIME TTY TIME CMD корень 1 0 0 14:46 оч/0 00:00:00 баш корень 15 1 0 14:46 pts/0 00:00:00 ps -ef корень # идентификатор uid=0(root) gid=0(root) groups=0(root) context=unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c.1023

Важно отметить, что я вижу только два процессы в моем пространстве имен, а не какие-либо другие процессы, работающие в системе. Я полностью изолирован в своем собственном пространстве имен.

Взгляд на пространство имен снаружи

Хотя я не вижу других процессов внутри пространства имен, с помощью команды lsns (список пространств имен) я могу перечислить все доступные пространства имен и отобразить информацию о них с точки зрения родительское пространство имен (вне нового пространства имен).

В выходных данных показаны три пространства имен — типов user , mnt и pid , которые соответствуют аргументам unshare 9Команда 0484, которую я запускал выше. С этой внешней точки зрения каждое пространство имен работает как пользователь svk , а не root , тогда как внутри пространства имен процессы выполняются как root с доступом ко всем ожидаемым ресурсам. (Для облегчения чтения вывод разбит на две строки.)

root # lsns --output-all | голова -1; lsns --выход-все | греп свк

ТИП NS ПУТЬ NPROCS PID PPID ...

4026532690 пользователь /proc/97964/нс/пользователь 2 97964 97944 ...

4026532691 мнт /proc/97964/нс/мнт 2 97964 97944 ...

4026532692 pid /proc/97965/ns/pid 1 97965 97964 ...

... КОМАНДНЫЙ UID ПОЛЬЗОВАТЕЛЬ

... unshare --user --map-root-user --fork --pid --mount-proc bash 1000 svk

... unshare --user --map-root-user --fork --pid --mount-proc bash 1000 svk

. .. баш 1000 свк

.. баш 1000 свк Пространства имен и контейнеры

Пространства имен — это одна из технологий, на которых построены контейнеры и которые используются для принудительного разделения ресурсов. Мы показали, как создавать пространства имен вручную, но среды выполнения контейнеров, такие как Docker, rkt и podman, упрощают задачу, создавая пространства имен от вашего имени. Точно так же объект приложения изоляции в NGINX Unit создает пространства имен и контрольные группы.

Что такое контрольные группы?

Контрольная группа (cgroup) — это функция ядра Linux, которая ограничивает, учитывает и изолирует использование ресурсов (ЦП, памяти, дискового ввода-вывода, сети и т. д.) набора процессов.

Cgroups предоставляют следующие возможности:

- Ограничения ресурсов — вы можете настроить cgroup, чтобы ограничить объем определенного ресурса (например, памяти или ЦП), который может использовать процесс.

- Приоритизация – вы можете контролировать, какой объем ресурсов (ЦП, диск или сеть) может использовать процесс по сравнению с процессами в другой контрольной группе, когда возникает конфликт ресурсов.

- Учет – Ограничения ресурсов отслеживаются и сообщаются на уровне контрольной группы.

- Control — вы можете изменить статус (заморожен, остановлен или перезапущен) всех процессов в контрольной группе с помощью одной команды.

Таким образом, в основном вы используете контрольные группы для управления тем, какая часть данного ключевого ресурса (ЦП, память, сеть и дисковый ввод-вывод) может быть доступна или использована процессом или набором процессов. Cgroups являются ключевым компонентом контейнеров, поскольку часто в контейнере выполняется несколько процессов, которыми необходимо управлять вместе. В среде Kubernetes cgroups можно использовать для реализации запросов и ограничений ресурсов, а также соответствующих классов QoS на уровне модуля.

На следующей диаграмме показано, как при выделении определенного процента доступных системных ресурсов контрольной группе (в данном случае cgroup-1 ) оставшийся процент доступен другим контрольным группам (и отдельным процессам) в системе.

Версии Cgroup

Согласно Википедии, первая версия cgroups была включена в основную ветку ядра Linux в конце 2007 или начале 2008 года, и «документация cgroups‑v2 впервые появилась в [] ядре Linux… [в ] 2016». Среди многих изменений в версии 2 наиболее важными являются значительно упрощенная древовидная архитектура, новые функции и интерфейсы в иерархии контрольных групп и улучшенное размещение контейнеров без корней (с ненулевыми UID).

Мой любимый новый интерфейс в v2 — это информация о остановке под давлением (PSI). Он дает представление об использовании и распределении памяти для каждого процесса гораздо более детально, чем это было возможно ранее (это выходит за рамки этого блога, но это очень крутая тема).

Создание контрольной группы

Следующая команда создает контрольную группу v1 (это можно определить по формату пути) с именем foo и устанавливает для нее ограничение памяти на 50 000 000 байт (50 МБ).

корень # mkdir -p /sys/fs/cgroup/memory/foo root # echo 50000000 > /sys/fs/cgroup/memory/foo/memory.limit_in_bytes

Теперь я могу назначить процесс контрольной группе, тем самым наложив на него ограничение памяти контрольной группы. Я написал сценарий оболочки под названием test.sh , который выводит на экран cgroup testing tool , а затем ждет, ничего не делая. Для моих целей это процесс, который продолжается до тех пор, пока я его не остановлю.

я начинаю test.sh в фоновом режиме, и его PID сообщается как 2428. Сценарий выдает свои выходные данные, а затем я назначаю процесс контрольной группе, передавая его PID в файл контрольной группы /sys/fs/cgroup/memory/foo/ cgroup.procs .

корень # ./test.sh & [1] 2428 root # инструмент тестирования cgroup root # echo 2428 > /sys/fs/cgroup/memory/foo/cgroup.procs

Чтобы убедиться, что мой процесс действительно подчиняется ограничениям памяти, которые я определил для cgroup foo , я запускаю следующую команду ps . Флаг

Флаг -o cgroup отображает cgroups, к которым принадлежит указанный процесс (2428). Вывод подтверждает, что контрольная группа памяти — foo .

корень # ps -o cgroup 2428 ГРУППА 12: pids:/user.slice/user-0.slice/\ session-13.scope,10:devices:/user.slice, 6:memory:/foo ,...

По умолчанию операционная система завершает процесс, когда он превышает лимит ресурсов, определенный его контрольной группой.

Заключение

Пространства имен и контрольные группы являются строительными блоками для контейнеров и современных приложений. Понимание того, как они работают, важно, поскольку мы рефакторим приложения для более современных архитектур.

Пространства имен обеспечивают изоляцию системных ресурсов, а контрольные группы обеспечивают детальный контроль и принудительное применение ограничений для этих ресурсов.

Контейнеры — не единственный способ использования пространств имен и контрольных групп.

Кожух представляет собой коробчатую конструкцию из стального оцинкованного листа с покрытием внутренних стенок термоизолирующим материалом и размещенным внутри саморегулирующимся нагревательным кабелем. Напряжение питания кабеля 230 В, потребляемая мощность 40 Вт. На клапане установлена клеммная коробка в которой осуществлена коммутация нагревательных элементов клапана, нагревательного элемента привода клапана, и непосредственно самого электропривода.

Кожух представляет собой коробчатую конструкцию из стального оцинкованного листа с покрытием внутренних стенок термоизолирующим материалом и размещенным внутри саморегулирующимся нагревательным кабелем. Напряжение питания кабеля 230 В, потребляемая мощность 40 Вт. На клапане установлена клеммная коробка в которой осуществлена коммутация нагревательных элементов клапана, нагревательного элемента привода клапана, и непосредственно самого электропривода.

См. пример ниже.

См. пример ниже. unshare - запустить программу в новых пространствах имён

unshare - запустить программу в новых пространствах имён  .. баш 1000 свк

.. баш 1000 свк

limit_in_bytes

limit_in_bytes