Инфографика: Санкции на российском товарном трекере

В этом списке Сельское хозяйство | СПГ | Природный газ | Масло | Металлы | Нефтехимия | Инфографика Shipping: Санкции на российском товарном трекере

Товары | Сельское хозяйство | Биотопливо | Зерно | Энергия | Уголь | Термальный уголь | СПГ | Природный газ | Масло | Сырая нефть | Металлы | Цветные металлыMarket Movers Asia, 17-21 июля: в центре внимания выпуск ключевых данных Китая; министры энергетики встречаются, чтобы обсудить чистую энергию

Энергия | Масло | Сырая нефтьPlatts Сырая нефть Marketwire

Энергия | Масло | Энергетический переходАПЕК 2023

Энергия | СПГ | Природный газ | Масло | Сырая нефтьЯпония предложит МЭА усилить роль газовой безопасности

Как сельское хозяйство усугубляет глобальное потепление

- Принимайте решения с уверенностью

Для полного доступа к обновлениям в режиме реального времени, последним новостям, анализу, ценообразованию и визуализации данных подпишитесь сегодня.

Подпишись сейчас

Подпишись сейчас- Сельское хозяйство | СПГ | Природный газ | Масло | Металлы | Нефтехимия | Доставка

- 14 июля 2023 г. | 15:00 UTC

- Автор Розмари Гриффин Роберт Перкинс Меган Гордон Жаклин Холман Энди Кричлоу

- Товар Сельское хозяйство, СПГ, Натуральный газ, Масло, Металлы, Нефтехимия, Перевозки

- Тема инфографика, Война на Украине, Политика США

США и ЕС ужесточают санкции в отношении России, включая серьезный удар по традиционным экспортным рынкам нефти

- Автор

- Розмари Гриффин Роберт Перкинс Меган Гордон Жаклин Холман Энди Кричлоу

- Товар

- Сельское хозяйство, СПГ, Натуральный газ, Масло, Металлы, Нефтехимия, Перевозки

- Тема

- инфографика, Война на Украине, Политика США

Вторжение России в Украину спровоцировало беспрецедентную волну санкций против Москвы, которые до сих пор распространяются по мировым товарным рынкам.

Не зарегистрирован?

Получайте ежедневные оповещения по электронной почте, заметки подписчиков и персонализируйте свой опыт.

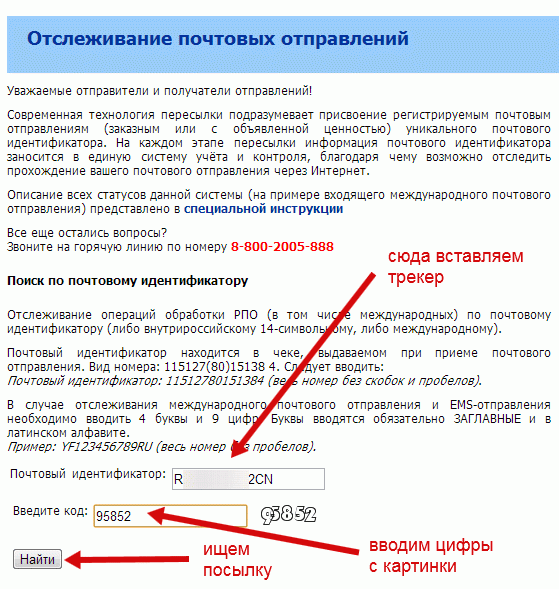

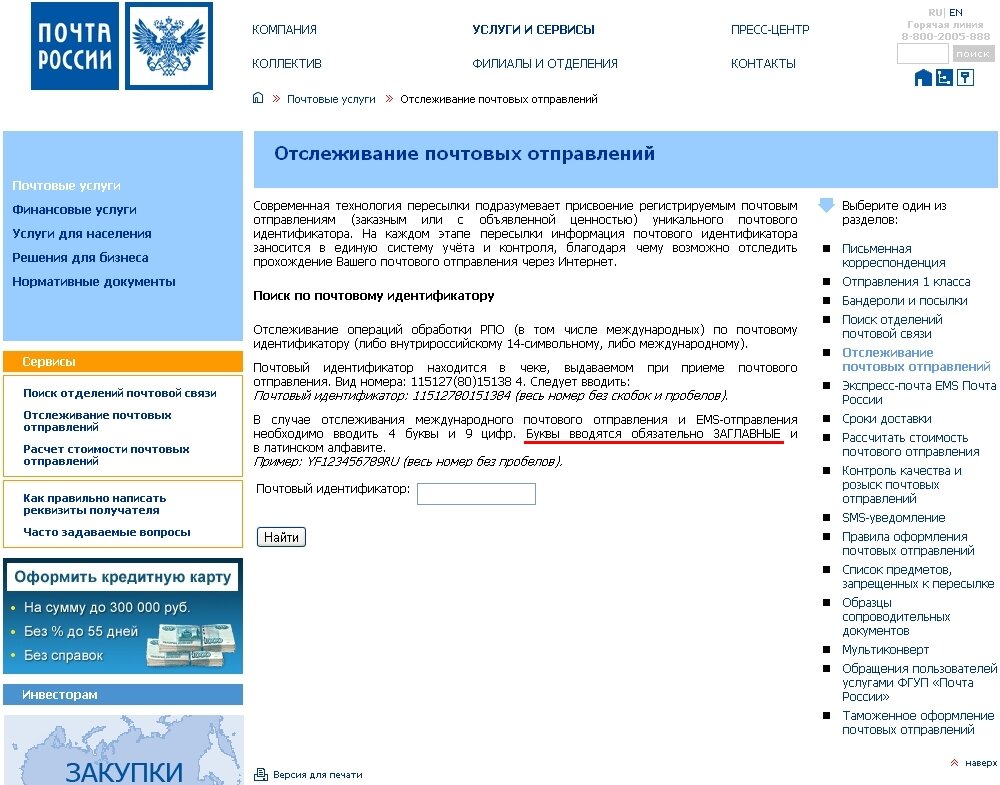

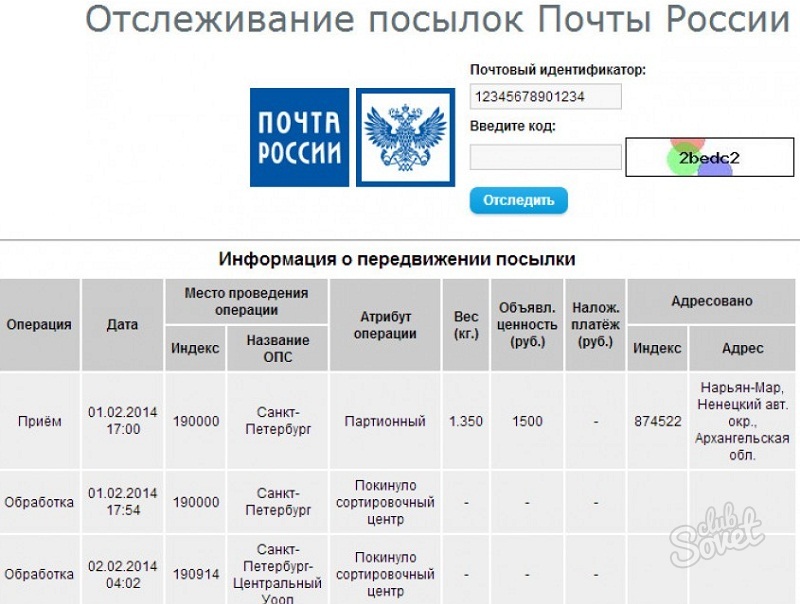

ЗарегистрироватьсяНажмите здесь, чтобы увидеть полноразмерную версию (обновлено 13 июля 2023 г.)

Эта инфографика была первоначально опубликована 17 марта 2022 г.; обновлено 28 марта 2022 г.; обновлено 14 июня 2022 г.; обновлено 29 сентября 2022 г.; обновлено 8 декабря 2022 г.; обновлено 7 февраля 2023 г.

Слушайте: изучение меняющихся торговых моделей Европы на фоне российско-украинской войны

Послушайте: темные перевозки с корабля на корабль обеспечивают поступление российской нефти, несмотря на санкции

Атаки Storm-0978 раскрывают финансовые и шпионские мотивы

Корпорация Майкрософт выявила фишинговую кампанию, проводимую злоумышленником, отслеживаемым как Storm-0978, нацеленным на оборонные и правительственные организации в Европе и Северной Америке. Кампания включала злоупотребление CVE-2023-36884, в том числе уязвимость удаленного запуска кода, которая использовалась до раскрытия Microsoft через документы Word, с использованием приманок, связанных со Всемирным конгрессом украинцев.

Кампания включала злоупотребление CVE-2023-36884, в том числе уязвимость удаленного запуска кода, которая использовалась до раскрытия Microsoft через документы Word, с использованием приманок, связанных со Всемирным конгрессом украинцев.

Шторм-0978 (DEV-0978; другие поставщики также называют RomCom, название их бэкдора) — это киберпреступная группа, базирующаяся за пределами России, известная тем, что проводит оппортунистические операции по вымогательству и вымогательству, а также целенаправленно кампании по сбору полномочий, вероятно, в поддержку разведывательных операций. Storm-0978 управляет, разрабатывает и распространяет лазейку RomCom. Актер также развертывает программу-вымогатель Underground, которая тесно связана с программой-вымогателем Industrial Spy, впервые обнаруженной в дикой природе в мае 2022 года. Последняя кампания актера, обнаруженная в июне 2023 года, включала злоупотребление CVE-2023-36884 для доставки бэкдора, похожего на RomCom. .

Известно, что Storm-0978 атакует организации с помощью троянских версий популярного законного программного обеспечения, что приводит к установке RomCom. Целенаправленные операции «Шторм-0978» затронули правительственные и военные организации, прежде всего в Украине, а также организации в Европе и Северной Америке, потенциально связанные с украинскими делами. Выявленные атаки программ-вымогателей затронули, в частности, телекоммуникационную и финансовую отрасли.

Целенаправленные операции «Шторм-0978» затронули правительственные и военные организации, прежде всего в Украине, а также организации в Европе и Северной Америке, потенциально связанные с украинскими делами. Выявленные атаки программ-вымогателей затронули, в частности, телекоммуникационную и финансовую отрасли.

Защитник Microsoft 365 обнаруживает несколько стадий Storm-0978 активность. Клиенты, использующие Microsoft Defender для Office 365, защищены от вложений, которые пытаются использовать CVE-2023-36884. Кроме того, клиенты, использующие приложения Microsoft 365 (версия 2302 и более поздние), защищены от использования уязвимости через Office. Организации, которые не могут воспользоваться этими средствами защиты, могут установить ключ реестра FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION , чтобы избежать эксплуатации. Дополнительные рекомендации по смягчению последствий изложены в этом блоге.

Ориентация на

Шторм-0978 проводил фишинговые операции с приманками, связанными с политическими делами Украины и нацеленными на военные и правительственные органы, в основном в Европе. Основываясь на действиях после компрометации, выявленных Microsoft, Storm-0978 распространяет бэкдоры среди целевых организаций и может украсть учетные данные для использования в последующих целевых операциях.

Основываясь на действиях после компрометации, выявленных Microsoft, Storm-0978 распространяет бэкдоры среди целевых организаций и может украсть учетные данные для использования в последующих целевых операциях.

Деятельность актера по вымогательству, напротив, носила в основном оппортунистический характер и полностью отделена от целей, ориентированных на шпионаж. Выявленные атаки затронули телекоммуникационную и финансовую отрасли.

Инструменты и TTP

Инструменты

Storm-0978 использует троянские версии популярного законного программного обеспечения, что приводит к установке RomCom, который, по оценке Microsoft, разработан Storm-0978. Наблюдаемые примеры троянизированного программного обеспечения включают продукты Adobe, Advanced IP Scanner, Solarwinds Network Performance Monitor, Solarwinds Orion, KeePass и Signal. Для размещения троянизированных установщиков для доставки Storm-0978 обычно регистрирует вредоносные домены, имитирующие легитимное программное обеспечение (например, вредоносный домен 9). 0071 advanced-ip-scaner[.]com ).

0071 advanced-ip-scaner[.]com ).

В финансово мотивированных атаках с использованием программ-вымогателей Storm-0978 использует программу-вымогатель Industrial Spy, штамм программы-вымогателя, впервые обнаруженный в дикой природе в мае 2022 года, и программу-вымогатель Underground. Актер также использовал программу-вымогатель Trigona как минимум в одной выявленной атаке.

Кроме того, на основе приписываемой фишинговой активности Storm-0978 приобрел эксплойты, нацеленные на уязвимости нулевого дня. Выявленные эксплойты включают злоупотребление CVE-2023-36884, в том числе уязвимость удаленного выполнения кода, использованную через документы Microsoft Word в июне 2023 года, а также злоупотребление уязвимостями, способствующими обходу функций безопасности.

Активность программ-вымогателей

При известных вторжениях программ-вымогателей Storm-0978 получал доступ к учетным данным, сбрасывая хэши паролей из диспетчера учетных записей безопасности (SAM) с помощью реестра Windows. Чтобы получить доступ к SAM, злоумышленники должны получить привилегии уровня SYSTEM. Защитник Microsoft для конечной точки обнаруживает действия такого типа с помощью таких предупреждений, как Экспорт куста реестра SAM . Затем

Чтобы получить доступ к SAM, злоумышленники должны получить привилегии уровня SYSTEM. Защитник Microsoft для конечной точки обнаруживает действия такого типа с помощью таких предупреждений, как Экспорт куста реестра SAM . Затем

Storm-0978 использовал функциональные возможности SMBExec и WMIExec инфраструктуры Impacket для бокового перемещения.

Microsoft связала Storm-0978 с предыдущим управлением рынка программ-вымогателей Industrial Spy и программы шифрования. Однако уже с июля 2023 года Storm-0978 начал использовать вариант программы-вымогателя под названием Underground, код которого в значительной степени совпадает с кодом программы-вымогателя Industrial Spy.

Рисунок 1. Записка о выкупе Storm-0978 ссылается на «подпольную команду» и содержит сведения об украденной информации для конкретных целей Сходство кода между двумя вариантами программы-вымогателя, а также Storm-09Предыдущее участие 78 в операциях Industrial Spy может указывать на то, что Underground является ребрендингом программы-вымогателя Industrial Spy.

Шпионаж

С конца 2022 года корпорация Майкрософт выявила следующие кампании, связанные со Storm-0978. Судя по действиям после взлома и характеру целей, эти операции, вероятно, были вызваны шпионскими мотивами:

июнь 2023 г.78 провела фишинговую кампанию с поддельным загрузчиком OneDrive для доставки бэкдора, похожего на RomCom. Фишинговые электронные письма были направлены оборонным и государственным организациям в Европе и Северной Америке с приманками, связанными со Всемирным конгрессом украинцев. Эти электронные письма привели к эксплуатации через уязвимость CVE-2023-36884.

Microsoft Defender для Office 365 обнаружил первоначальное использование Storm-0978 эксплойта, нацеленного на CVE-2023-36884, в этой фишинговой активности. Дополнительные рекомендации, относящиеся к этой уязвимости, подробно описаны ниже.

Рисунок 3. Электронная почта Storm-0978 использует темы Всемирного конгресса украинцев и НАТО. Рисунок 4. Документ-приманка Storm-0978 с материалами Всемирного конгресса украинцев и НАТО. используя те же начальные полезные нагрузки. Последующая активность программы-вымогателя против другого профиля жертвы еще больше подчеркивает различные мотивы, наблюдаемые в атаках Storm-0978.

Рисунок 4. Документ-приманка Storm-0978 с материалами Всемирного конгресса украинцев и НАТО. используя те же начальные полезные нагрузки. Последующая активность программы-вымогателя против другого профиля жертвы еще больше подчеркивает различные мотивы, наблюдаемые в атаках Storm-0978.декабрь 2022 г. — По данным CERT-UA, Storm-0978 скомпрометировал учетную запись электронной почты Министерства обороны Украины для отправки фишинговых писем. Выявленные PDF-файлы-приманки, прикрепленные к электронным письмам, содержали ссылки на веб-сайт, контролируемый злоумышленниками, на котором размещено вредоносное ПО для кражи информации.

Октябрь 2022 г. — Storm-0978 создал поддельные сайты-установщики, имитирующие законное программное обеспечение, и использовал их в фишинговых кампаниях. Актер нацелился на пользователей из украинского правительства и военных организаций, чтобы доставить RomCom и, вероятно, получить учетные данные важных целей.

Рекомендации

Корпорация Майкрософт рекомендует следующие меры по уменьшению влияния действий, связанных с операциями Storm-0978.

- Включите облачную защиту в антивирусной программе Microsoft Defender или ее эквиваленте для вашего антивирусного продукта, чтобы защитить быстро развивающиеся инструменты и методы злоумышленников. Облачные средства защиты машинного обучения блокируют большинство новых и неизвестных вариантов.

- Запускайте EDR в блочном режиме, чтобы Microsoft Defender для конечной точки мог блокировать вредоносные артефакты, даже если антивирусная программа стороннего производителя не обнаруживает угрозу или когда антивирусная программа Microsoft Defender работает в пассивном режиме. EDR в блочном режиме работает за кулисами для устранения вредоносных артефактов, обнаруженных после взлома.

- Включите расследование и исправление в полностью автоматизированном режиме, чтобы позволить Защитнику Microsoft для конечной точки принимать немедленные меры по предупреждению для устранения нарушений, значительно уменьшая количество предупреждений.

- Используйте Microsoft Defender для Office 365 для улучшенной защиты от фишинга и защиты от новых угроз и полиморфных вариантов. Клиенты Defender для Office 365 должны убедиться, что защита безопасных вложений и безопасных ссылок включена для пользователей с автоматической очисткой нулевого часа (ZAP), чтобы удалить электронные письма, когда URL-адрес становится оружием после доставки.

- Клиенты Microsoft 365 Defender могут включить правила сокращения направлений атак, чтобы предотвратить распространенные методы атак, используемые при атаках программ-вымогателей:

- Блокировать создание процессов, происходящих из команд PsExec и WMI. Некоторые организации могут столкнуться с проблемами совместимости с этим правилом в определенных серверных системах, но должны развернуть его в других системах, чтобы предотвратить горизонтальное перемещение, происходящее из PsExec и WMI, включая WMIexec Impacket.

- Блокировать запуск исполняемых файлов, если они не соответствуют критерию распространенности, возраста или списка доверенных лиц

- Используйте расширенную защиту от программ-вымогателей

- Запретить всем приложениям Office создавать дочерние процессы

Специальные рекомендации CVE-2023-36884

- Клиенты, использующие Microsoft Defender для Office 365, защищены от вложений, которые пытаются использовать CVE-2023-36884.

- Кроме того, клиенты, использующие приложения Microsoft 365 (версия 2302 и более поздние), защищены от использования уязвимости через Office.

- В текущих цепочках атак использование правила «Блокировать все приложения Office от создания дочерних процессов» предотвращает использование уязвимости

- Организации, которые не могут воспользоваться этими средствами защиты, могут установить ключ реестра FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION , чтобы избежать эксплуатации.

- Перезагрузка ОС не требуется, но рекомендуется перезапустить приложения, для которых был добавлен раздел реестра, если значение уже было запрошено и кэшировано.

- Обратите внимание, что, хотя эти параметры реестра могут смягчить использование этой проблемы, они могут повлиять на обычную функциональность для определенных вариантов использования, связанных с этими приложениями. По этой причине мы предлагаем тестирование. Чтобы отключить смягчение, удалите раздел реестра или установите для него значение «0».

Сведения об обнаружении

Microsoft Defender для Office 365

Клиенты Microsoft Defender для Office 365 защищены от вложений, которые пытаются использовать CVE-2023-36884.

Антивирусная программа Microsoft Defender

Антивирусная программа Microsoft Defender обнаруживает компоненты этой угрозы после взлома как следующие вредоносные программы:

- Ransom:Win32/IndustrialSpy

- Троян:Win32/RomCom

- Троян:Win64/RomCom

- HackTool:Win32/Impacket

- HackTool: Python/Impacket

Защитник Майкрософт для конечной точки

Оповещения со следующими заголовками в центре безопасности могут указывать на активность угроз в вашей сети:

- Обнаружена группа действий новых угроз Storm-0978

Microsoft Sentinel

Microsoft Sentinel также содержит содержимое для обнаружения и поиска угроз, которое клиенты могут использовать для обнаружения действий после эксплуатации, подробно описанных в этом блоге, в дополнение к приведенному выше списку обнаружений Защитника Microsoft 365.